CloudSEK บริษัทความปลอดภัยไซเบอร์รายงานว่ากลุ่มผู้ผลิตมัลแวร์ PRISMA อ้างว่ามีฟีเจอร์พิเศษ สามารถนำ cookie ล็อกอินของกูเกิลที่คนร้ายเคยขโมยไปแต่เจ้าของบัญชีรู้ตัวและรีเซ็ตรหัสผ่านไปแล้ว กลับมาใช้ล็อกอินซ้ำได้อีกครั้ง

ทาง CloudSEK พบว่า PRISMA อาศัย API พิเศษ https://accounts.google.com/oauth/multilogin ของระบบล็อกอินของกูเกิลเองที่เปิดไว้รองรับการล็อกอินหลายบัญชี ผู้ใช้สามารถยิง request โดยอาศัยโทเค็นล็อกอินแล้วจะได้ cookie สำหรับใช้งานบริการต่างๆ ของกูเกิลออกมา

โดยปกติแล้วหากผู้ใช้สงสัยว่าถูกมัลแวร์หรือข้อมูลล็อกอินรั่วไหลแล้วรีเซ็ตรหัสผ่าน โทเค็นล็อกอินเดิมควรหลุดออกทั้งหมด แต่ช่องโหว่นี้เริ่มมีรายงานกันในหมู่แชตใต้ดินตั้งแต่เดือนตุลาคมที่ผ่านมา กลับเปิดทางให้คนร้ายสามารถใช้โทเค็นที่ควรใช้ไม่ได้แล้ว และกลุ่มมัลแวร์ต่างๆ เริ่มใช้งานเป็นวงกว้างขึ้นเรื่อยๆ

ตอนนี้กูเกิลไม่ได้รายงานช่องโหว่นี้เป็นพิเศษ แต่มัลแวร์ Lumma ก็ระบุว่าเพิ่มมาตรการพิเศษเพื่อป้องกันถูกกูเกิลแบน แสดงว่ากูเกิลเองก็อาจรู้ตัวอยู่บ้างว่ามีคนร้ายใช้ช่องทางนี้

ที่มา - CloudSEK

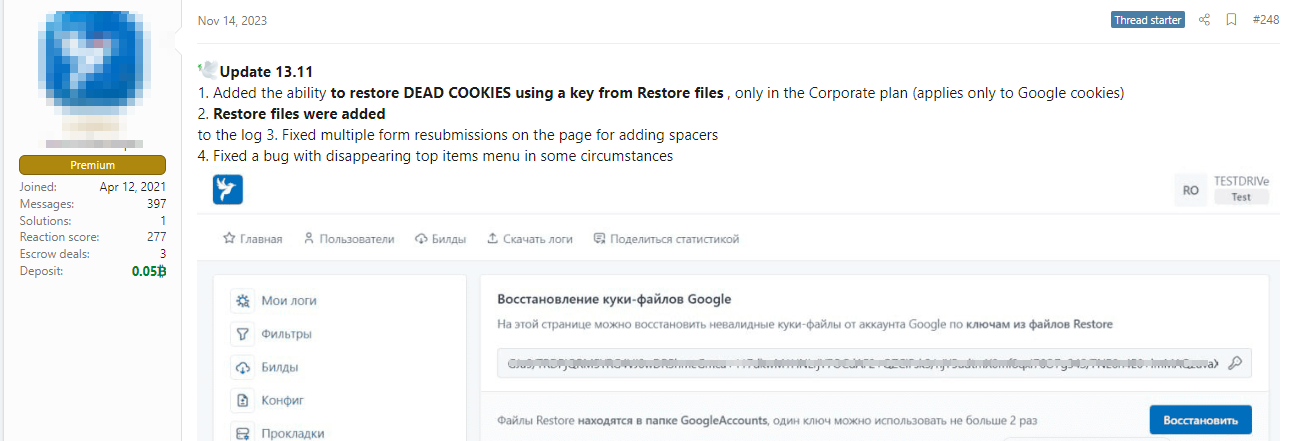

ประกาศฟีเจอร์กู้ cookie ที่ใช้ไม่ได้แล้วเมื่อวันที่ 14 พฤศจิกายนที่ผ่านมา

Comments

หมู่แชตใต้คิน เป็น แช็ตใต้ดิน หรือเปล่าครับ

กลับเปิดทางให้้ > กลับเปิดทางให้

กรณีนี้ถ้าจะแก้ปัญหาในทางเทคนิคคือต้องแก้ทางกูเกิลอย่างเดียวเลยใช่มั้ยครับ