Cloudflare เปิดตัว time.cloudflare.com ระบบซิงค์เวลาฟรีรองรับทั้ง Network Time Protocol (NTP) และ Network Time Security (NTS)

time.cloudflare.com สามารถใช้เป็นแหล่งซิงค์เวลาของอุปกรณ์ใดก็ได้ที่รองรับระบบ NTP ซึ่งจะเรียกใช้งานจากศูนย์ข้อมูลของ Cloudflare ที่กระจายอยู่กว่า 180 เมืองทั่วโลก โดยจะเลือกศูนย์ข้อมูลที่ใกล้ผู้ใช้ที่สุด และศูนย์ข้อมูลทั้งหมดจะซิงค์เข้ากับเซิร์ฟเวอร์ stratum 1 เพื่อให้ได้ค่าเวลาที่แม่นยำที่สุด

ปัจจุบันการซิงค์เวลาของคอมพิวเตอร์นั้นสำคัญมาก เพราะบริการเกี่ยวกับความปลอดภัยหลายอย่าง เช่น TLS, DNSSEC, RPKI และอื่น ๆ จำเป็นต้องใช้เวลาที่แม่นยำที่สุด ซึ่งตอนนี้ NTP เป็นโปรโตคอลที่นิยมที่สุดในการใช้ซิงค์เวลา แต่ก็เก่าและมีช่องโหว่ที่ทำให้ถูกโจมตีได้ง่ายมาก ซึ่งแม้ว่าจะมี NTP เวอร์ชัน 4 ที่เป็นมาตรฐานล่าสุดซึ่งออกในปี 2010 แต่ก็ยังมีผู้ใช้น้อย ดังนั้น เพื่อทำให้การเข้ารหัสน่าเชื่อถือ การซิงค์เวลาจึงควรปลอดภัยด้วยเช่นกัน

Cloudflare จึงเป็นรายแรกที่เริ่มให้บริการ NTS ซึ่งเป็นโปรโตคอลที่ใหม่กว่า NTP ซึ่งโปรโตคอลนี้อยู่ระหว่างร่างสเปคโดย IETF (สเปคที่ Cloudflare ใช้เป็นร่างฉบับล่าสุด) และมีผู้ให้บริการเวลาเริ่มทดลองโปรโตคอลนี้บ้างแล้ว โดยโปรโตคอลใหม่นี้จะต้องใช้ TLS 1.3 ด้วย เพื่อเป็นการผลักดันมาตรฐาน TLS ใหม่ที่ปลอดภัยที่สุด ซึ่งถ้าผู้ใช้ต้องการใช้งาน NTS ผ่าน Cloudflare ก็ให้ชี้เวลาไปที่ time.cloudflare.com:1234

ที่มา - Cloudflare

Comments

จึงป็นรายแรก -> จึงเป็นรายแรก

แก้ตามนั้นครับ

ใช้วินโดส์นี่ต้องเปลี่ยนมาใช้ของ cloudflare ดีอะเปล่าเนี่ย ฮ่าๆ

ถ้าใช้งานตามบ้าน (ที่ไม่ได้ต้องการความแม่นยำของเวลามาก) ก็ไม่น่าจะจำเป็นครับ

ส่วนฝั่ง server อาจใช้เป็น secondary server ได้ครับ

ไปลองเช็คข้อมูลมา เจอทาง server cloudflare บอกว่าเป็น stratum 3 เข้าไป

server 2606:4700:f1::123, stratum 3, offset -0.003571, delay 0.05724

server 2606:4700:f1::1, stratum 3, offset -0.002078, delay 0.05449

server 162.159.200.123, stratum 3, offset -0.003365, delay 0.02884

server 162.159.200.1, stratum 3, offset -0.003759, delay 0.02777

22 Jun 15:24:35 ntpdate[2956]: adjust time server 162.159.200.1 offset -0.003759 sec

พักหลัง Cloudflare มาแรงมาก ทั้ง DNS, VPN NTP/NTS น่าจะเก็บข้อมูลกระหน่ำ ว่าแต่ Cloudflare มีชื่อเสียบ้างหรือยังครับ

เท่าที่นึกออก ไม่มีนะครับ...

ขอบคุณครับ จริงๆ ก็คิดหนักเหมือนกันว่าจะใช้ DNS Cloudflare หรือ Google ดี

มาฟากเน็ตทรูนี่ผมก็ไม่เข้าใจว่าทำไมถึงดัก 1.1.1.1 แต่ไม่ดัก 8.8.8.8 (ถ้าผมเข้าใจไม่ผิดนะ เพราะ ping 4ms เทียบกับ 27ms ซึ่งแม้จะต่ำเท่า True gateway เองและมีโอกาสเป็นไปได้แต่สำคัญคือถ้าเข้า http://1.1.1.1 เนี่ย โดน Status Code: 302 / Moved Temporar ไป http://103.208.24.21 ด้วยนะครับ ?) เวลาเซ็ตกับคอมก็จะเหนื่อยๆ หน่อยเพราะต้องใช้ DNSCrypt เพื่อใช้ DoH ซ้อนอีกทีแทน ซึ่งได้ผลรึเปล่าก็ไม่รู้แต่ผมเดาเอาเองว่าคงได้มั้ง (สะเพร่าอีก)

เพิ่มเติมตอนตีห้า

เมื่อครู่อยู่ๆ อินเทอร์เน็ตผมก็ใช้งานไม่ได้ทั้งเน็ตบ้าน (ทรูไฟเบอร์) และมือถือ (Truemove-H) ครับ ping ไป gateway ของทรูได้แต่ไปเกินนั้นไม่ได้ (จึงมั่นใจว่าไม่ได้เป็นที่ DNSCrypt แล้วจริงๆ โทรศัพท์ใช้งานไม่ได้ไปด้วยก็แน่อยู่แล้ว) แล้วอยู่ๆ ก็กลับมาใช้งานได้โดยพบว่า ping 1.1.1.1 เป็นเวลา 28ms แล้วครับ เวลา tracert แทนที่จะเป็น true gateway แล้วปลายทางเลยก็มี ....sgw.equinix.com มาคั่นก่อน

แต่ถ้าเข้า http://1.1.1.1 นี่ก็ยังโดนไป 103.208.24.21 เหมือนเดิมนะครับ ไม่รู้ติดแคชหรือเปล่าหรือแค่ยังแก้ไม่หมด

อ่ะ เจ็ดโมง ทดสอบอีกทีกลับไปเป็นแบบเดิมละครับ ?

ถ้าอยากใช้ dns cloudflare แนะนำให้ใช้ 1.0.0.1 แทนครับ (linux กรอกแค่ 1.1 ก็ได้ >> windows เข้า http://1.1 ได้เลย) ทั้งนี้ทำใจนิดนึงนะครับว่าใช้แล้วเวลาเข้าเว็บใหญ่ๆ (ที่ใช้ cdn) จะช้าลง เนื่องจาก cloudflare ไม่รองรับ client subnet ทำให้ cdn resolve ได้อเมริกา US ครับ

1.1 ก็ให้ผลไม่ต่างกันครับ

เรื่อง resolve ได้ US นี่เคยได้ยินมาเหมือนกันครับแต่ก็ปล่อย ? แต่ผมก็เพิ่งรู้จัก client subnet ครับขอบคุณสำหรับความรู้ ทีแรกผมนึกว่าเค้าแค่ใช้ Anycast แยกโซนไปดื้อๆ เลยเสียอีก (แบบ resolve ที่ server ไหนก็ส่ง IP CDN ที่ใกล้ server นั้นกลับมา)

แต่ยังสงสัยนิดนึงว่าการใช้ DNSSEC หรือ DoH นี่ช่วยแก้การโดนดักโดย ISP ได้หรือเปล่าครับ? เข้าใจว่า DNSSEC น่าจะกันโดนแก้จากต้นทางได้ (รึเปล่า?) แต่กันดักได้หรือเปล่านี่ผมไม่แน่ใจ (ทั้งดักไปอ่าน และดักเพื่อ response มาเองให้เร็ว)

ลอง https://1.1.1.1 ครับ unencrypt http,dnsp53,ping,tracert โดน mitm ได้อยู่แล้ว ทั้งนี้ทั้งนั้นลองตรวจสอบจาก https://1.1.1.1/help ได้ครับว่า browser คุณ query จาก DNS ตัวไหน(อย่าแปลกใจว่าทำไมเป็น No, No, No แต่ยังขึ้นของ Cloudflare เป็นเพราะการเปิด DNSSEC ครับ)

หรือหากต้องการทดสอบโดยละเอียดก็เข้า https://www.dnsleaktest.com และทดสอบแบบ extended ครับ ถ้าไม่มี DNS ของ ISP โผล่มาก็ถือว่าใช้ได้

ส่วน DoH ก็ตามชื่อครับ DNS over HTTPS แปลว่าการ query DNS แต่ละทีจะต้องทำผ่าน HTTPS ซึ่งแปลว่าต้องมีการ handshake+encrypted-content ผ่าน TLS ที่ต้องมี private-key อีกที ซึ่ง ISP ที่ไม่มี private-key ก็ไม่สามารถจะดักได้ จะปลอมก็ปลอมไม่ได้(เพราะ root-cert ไม่ลองรับ) สาเหตุเดียวกับที่ให้ลองเข้า https://1.1.1.1 แทน http://1.1.1.1 ดูนั่นแหละครับ ยกเว้นในบางกรณีจริงๆ

ส่วน DNSSEC เป็นการ verify ว่า DNS data ที่ได้รับมานั้นถูกต้องหรือไม่ครับ ไม่ป้องกันการดักโดยตรงแต่ป้องกันการแก้ไขครับ

เรื่อง ping ต่ำกว่า Google มากๆนี่เป็นไปได้อยู่แล้วครับ Cloudflare DNS มี localize ที่ไทย(และทำ IXP กับ ISP ไทยด้วย) ส่วน Google มีแต่ที่สิงคโปร์ ดังนั้นเวลา tracert Cloudflare hop ก่อนสุดท้ายมันก็จะเป็นของ ISP เรา ส่วนที่ทำไมตอนนั้นมันเป็น 28ms เท่า Google อาจจะเป็นเพราะ localize ในไทยมันตายหรือกำลัง update ทำให้ต้องไป query จากสิงคโปร์ครับ Cloudflare ไทยเป็นบ่อยๆ(hint:sgw.equinix.com) ดังนั้นเพื่อความชัวร์ให้ลองเข้า dnsleaktest แล้วดูครับว่าตอนนั้นมันใช้จากไทยหรือสิงคโปร์อยู่(จะเอา IP ที่ได้มาลอง ping/tracert ก็ได้)

Russia is just nazi who accuse the others for being nazi.

someone once said : ผมก็ด่าของผมอยู่นะ :)

เอ้อ ใช่ครับ ผมเคยทดสอบกับหน้า /help สมัยทำบนโทรศัพท์ แต่มาบนคอมผมกลับลืมหน้านั้นไปเสียอย่างนั้น

อันนี้คือด้วยความไม่แน่ใจและไม่รู้น่ะครับ เปิดเว็บมันยังเตือน cert ผิดพลาด DoH นี่ไม่รู้มันจะแจ้งเรายังไงก็เลยกังวลหน่อยๆ

ผมเข้าใจถูกจริงๆ ด้วย ToT

ขอบคุณครับ

แต่ผมก็ยังสงสัยอยู่ว่าทำไม http://1.1.1.1 มันถึงโดน redirect

เข้าใจว่า ISP ก็ไม่อยากให้เราใช้เท่าไหร่หน่ะครับ อาจเป็นเพราะต้องเก็บ log ตามกฎหมาย

Russia is just nazi who accuse the others for being nazi.

someone once said : ผมก็ด่าของผมอยู่นะ :)

ถ้าตามกฎหมายนี่ก็น่าจะแค่ต้องเก็บข้อมูลที่วิ่งผ่าน ซึ่งก็เป็นข้อมูลเข้ารหัสก็ได้? (ซึ่งจริงๆ มันก็ไม่ได้เข้ารหัสเพราะ Windows ไม่ได้รองรับ) แต่ถ้าแบบนั้นน่าจะไปดักของกูเกิลที่คนน่าจะรู้จักในวงกว้างกว่านะครับ ถ้าบอกว่าเพราะเดี๋ยวผู้ใช้บอกว่าเน็ตช้า (จากที่คุณ icez บอกว่ามัน resolve เป็น US) น่าจะเป็นไปได้อยู่

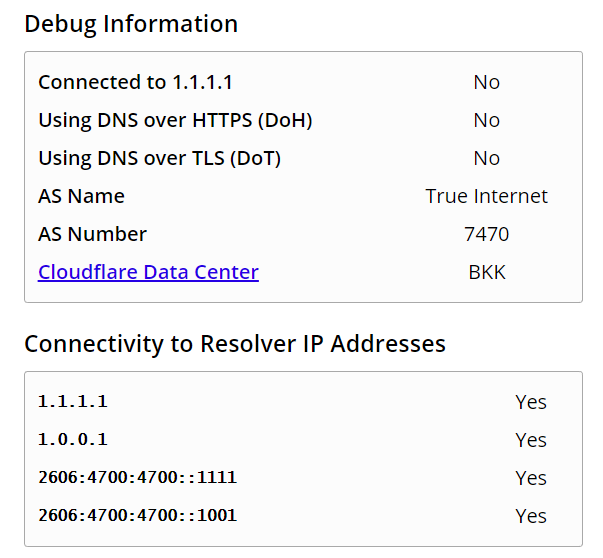

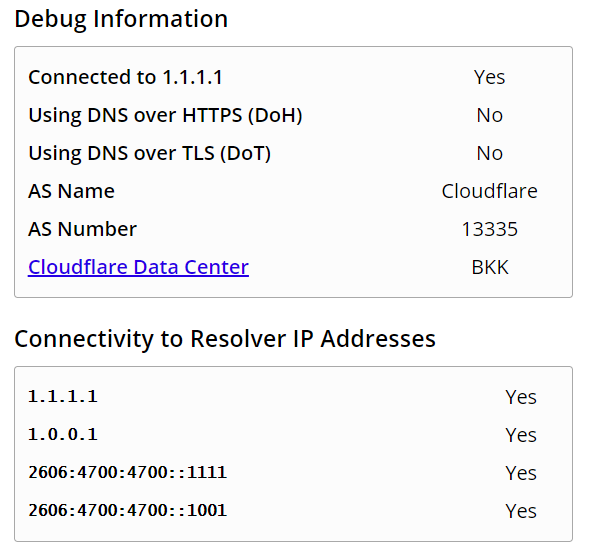

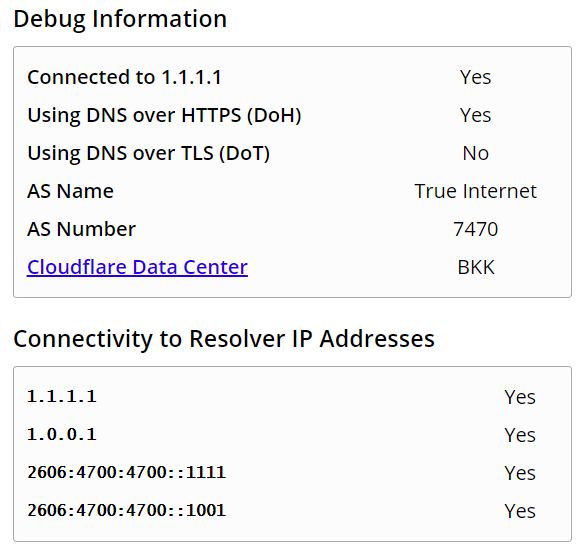

เพิ่มผลครับ งงๆ ตรง AS Name & Number อยู่ว่าเหมือนมันไขว้ๆ กันสองอันล่าง

DNS on router (ISP DNS)

fix PC DNS 1.1.1.1 & 1.1

DNSCrypt

เป็นไปได้ว่า config ผิดพลาดครับ ลองเข้า dnsleaktest ดูก่อน

Russia is just nazi who accuse the others for being nazi.

someone once said : ผมก็ด่าของผมอยู่นะ :)

อ่อใช่ครับ ผมพลาดเอง ตอนทดสอบเปลี่ยนแต่ IPv4 DNS ลืม IPv6 DNS ?