ศูนย์ประสานงานรักษาความมั่นคงปลอดภัยทางคอมพิวเตอร์ด้านโทรคมนาคม (TTC-CERT) รายงาน เกี่ยวกับเทรนด์ในปัจจุบันที่กลุ่มผู้โจมตี (threat actor) กำลังให้ความนิยมในการโจมตีด้วยเทคนิคที่เรียกว่า Malvertising เพื่อแพร่กระจายมัลแวร์ในโลกออนไลน์โดยใช้แพลตฟอร์ม Google Adsense และ Facebook Ads ซึ่งวิธีการนี้ช่วยให้กลุ่มผู้โจมตีสามารถกำหนดกลุ่มเป้าหมายที่ต้องการโจมตีได้อย่างละเอียด เช่น สามารถกำหนดเกณฑ์อายุ ตำแหน่งที่อยู่ หรือแสดงโฆษณาเฉพาะคีย์เวิร์ดที่ตรงกับกลุ่มเป้าหมายเท่านั้น ทำให้โฆษณาแฝงมัลแวร์เหล่านี้ไปปรากฏบนหน้าจอของผู้ใช้งานได้ตรงกลุ่มเป้าหมายตามที่กลุ่มผู้โจมตีต้องการ เมื่อประกอบกับพฤติกรรมการใช้งานอินเทอร์เน็ตของผู้ใช้งานทั่วไปที่มักไม่ตรวจสอบความปลอดภัยหรือแม้กระทั่งเข้าใจผิดคิดว่าโฆษณาเหล่านี้เป็นผลลัพธ์การค้นหา (search result) ตามปกติ ทำให้เทคนิคการโจมตีแบบ Malvertising ประสบความสำเร็จในการโจมตีผู้ใช้งานทั่วไปค่อนข้างมาก รวมถึงมีโอกาสที่จะใช้ในการโจมตีแบบ targeted attack ได้เป็นอย่างดีอีกด้วย

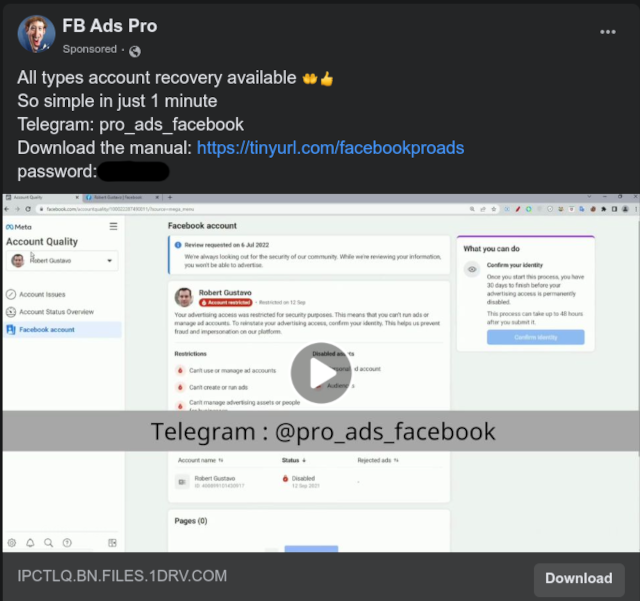

แผนภาพ (diagram) แสดง Malvertise บนสื่อสังคมออนไลน์แห่งหนึ่งถูกใช้ในการแพร่กระจายมัลแวร์ Bbot

ทั้งนี้ ศูนย์ TTC-CERT ได้ทำการเฝ้าระวังการโจมตีด้วยเทคนิค Malvertising ที่อาจมีเป้าหมายในการโจมตีผู้ใช้งานในประเทศไทยและได้ตรวจพบแคมเปญการโฆษณาที่มีความผิดปกติจำนวนหนึ่งบนแพลตฟอร์มสื่อสังคมออนไลน์แห่งหนึ่ง โดยหนึ่งในนั้นมีลักษณะในการโฆษณาแอบอ้างว่าสามารถช่วยในการกู้คืนบัญชีผู้ใช้งานที่ถูกแบนได้โดยเชิญชวนให้ผู้ใช้งานทำการดาวน์โหลดและติดตั้งไฟล์ต้องสงสัยบนเครื่องคอมพิวเตอร์ที่ใช้ระบบปฏิบัติการวินโดวส์ ศูนย์ TTC-CERT จึงทำการตรวจสอบไฟล์ดังกล่าวและพบว่าเป็นไฟล์มัลแวร์ประเภท Infostealer ที่มีชื่อว่า “Bbot” ซึ่งถูกสร้างขึ้นโดยใช้โค้ดจากโปรเจกต์โอเพนซอร์สชื่อ Stink บนเว็บไซต์ Github และถูก compile เป็นไฟล์ประเภท Portable Executable (PE) ด้วยเครื่องมือชื่อ Nuitka Compiler โดยมัลแวร์ Bbot จะทำการติดตั้ง payload ลงบนเครื่องคอมพิวเตอร์เป้าหมาย เพื่อขโมยข้อมูลจากเครื่องคอมพิวเตอร์ของเหยื่อ เช่น computer name, user account, ข้อมูลของหน่วยความจำ, ข้อมูลการทำงานของโปรเซส และภาพหน้าจอการทำงานของเครื่องคอมพิวเตอร์ นอกจากนี้มัลแวร์ยังมีความสามารถในการขโมยข้อมูลจากเว็บเบราว์เซอร์หลากหลายประเภท เช่น Google Chrome, Microsoft Edge, Opera, และ Brave เป็นต้น โดยมัลแวร์จะทำการสกัดข้อมูลที่เก็บบันทึกเอาไว้ในเว็บเบราว์เซอร์ เช่น บัญชีผู้ใช้งานและรหัสผ่าน, ข้อมูลบัตรเครดิต, cookies, และประวัติการใช้งาน (history) ก่อนที่จะทำการบีบอัดและส่งออกข้อมูลทั้งหมดผ่าน Telegram Bot API ซึ่งอยู่ภายใต้การควบคุมของกลุ่มผู้โจมตี

นอกจากนี้ ศูนย์ TTC-CERT ได้ทำการตรวจสอบย้อนกลับไปยังบัญชีผู้ใช้งาน Telegram ที่ใช้ในการควบคุม Telegram Bot API ดังกล่าว และพบว่ามีการใช้งานนามแฝงชื่อ "Mr. Jack Black" และ "Nguyen Quoc Viet" หรือ "Nguyễn Quốc Việt" ในภาษาเวียดนาม ซึ่งหากพิเคราะห์ข้อมูลข้างต้นทั้งหมดเทียบเคียงกับรายงานการโจมตีชื่อ DUCTAIL ซึ่งเขียนโดยบริษัท WithSecure จะพบว่าข้อมูล techniques, tactics, and procedures (TTPs) ของรายงานทั้งสองฉบับนี้มีความสอดคล้องกันซึ่งอาจเป็นสิ่งบ่งชี้ให้เห็นถึงแนวโน้มของภัยคุกคามทางไซเบอร์ที่มีความเกี่ยวข้องกับภูมิภาคเอเชียตะวันออกเฉียงใต้อย่างมีนัยสำคัญ

มัลแวร์ Bbot ถือเป็นอันตรายต่อผู้ใช้งานในประเทศไทย ซึ่งทำให้กลุ่มผู้โจมตีสามารถเข้าถึงข้อมูลที่สำคัญและสามารถนำไปใช้ในการโจมตีในรูปแบบอื่นๆ ที่ส่งผลกระทบรุนแรงขึ้นได้ ซึ่งข้อมูลดังกล่าวถือเป็นสัญญาณเตือนสำหรับผู้ใช้งานในประเทศไทย และอาจส่งผลกระทบต่อผู้ใช้งานในประเทศไทยในอนาคตอันใกล้ ทั้งนี้เพื่อความปลอดภัยของข้อมูลและระบบคอมพิวเตอร์ ผู้ใช้งานควรระวังและตรวจสอบข้อมูลการโฆษณาที่มีลักษณะผิดปกติบนแพลตฟอร์มออนไลน์ และอย่าดาวน์โหลดหรือติดตั้งไฟล์ที่ต้องสงสัยหรือไม่รู้ที่มาบนเครื่องคอมพิวเตอร์ของท่าน

ที่มา - TTC-CERT, รายงานผลการวิเคราะห์มัลแวร์เบื้องต้น Bbot ฉบับที่ 1, รายงานผลการวิเคราะห์มัลแวร์เบื้องต้น Bbot ฉบับที่ 2

Comments

user นี้ต้องให้ badge ดอกจันสีทองไหมครับ

ขอปรับหัวข่าวนะครับ จะได้ไม่เข้าใจผิดว่ามันเด้งขึ้นจอได้ตรงๆ

lewcpe.com, @wasonliw