ศูนย์ประสานงานรักษาความมั่นคงปลอดภัยทางคอมพิวเตอร์ด้านโทรคมนาคม (TTC-CERT) รายงานการวิเคราะห์เปรียบเทียบรูปแบบและวิธีการโจมตีในแคมเปญ BangkokShell ที่ตรวจพบในช่วงเดือนเมษายน 2566 ถึง กันยายน 2566 ซึ่งทำให้เห็นถึงการพัฒนา Tactics, Techniques, และ Procedures (TTPs) ของการโจมตีในแคมเปญ BangkokShell รวมถึงทำความเข้าใจหลักการและเหตุผลเบื้องหลังการเปลี่ยนแปลงดังกล่าว

ศูนย์ TTC-CERT ได้ทำกาวิเคราะห์ไฟล์ต้องสงสัยจำนวนสองชุดซึ่งได้รับมอบจากหน่วยงานด้านความมั่นคงแห่งหนึ่งในประเทศไทย โดยไฟล์ชุดแรกได้รับมอบมาเมื่อเดือนเมษายน 2566 ซึ่งเมื่อทำการตรวจสอบ Compile Date ของหนึ่งในไฟล์ต้องสงสัยที่ทำหน้าที่เป็น Loader พบว่าถูกสร้างขึ้นมาเมื่อประมาณเดือนธันวาคม 2564 (ซึ่งต่อไปนี้จะเรียกว่า Loader เวอร์ชันสอง) ส่วนไฟล์ชุดที่สองได้รับมอบมาเมื่อเดือนกันยายน 2566 และเมื่อทำการตรวจสอบ Compile Date ของหนึ่งในไฟล์ต้องสงสัยที่ทำหน้าที่เป็น Loader พบว่าถูกสร้างขึ้นมาเมื่อประมาณเดือนกุมภาพันธ์ 2564 (ซึ่งต่อไปนี้จะเรียกว่า Loader เวอร์ชันหนึ่ง) ดังนั้น หากอ้างอิงด้วยค่า Compile Date จะเห็นได้ว่าไฟล์ Loader เวอร์ชันสองถูกสร้างขึ้นมาประมาณ 10 เดือนให้หลังจากการสร้างไฟล์ Loader เวอร์ชันหนึ่ง อย่างไรก็ตาม ข้อมูล Compile Date อาจจะถูกดัดแปลงแก้ไขโดยกลุ่มผู้โจมตีได้เช่นเดียวกัน แต่สำหรับกรณีนี้ ศูนย์ TTC-CERT คาดการณ์ด้วยความเชื่อมั่นระดับปานกลาง (Medium Level of Confidence) ว่าไฟล์ดังกล่าวไม่ได้ถูกดัดแปลงแก้ไขค่า Compile Date แต่อย่างใด

Loader เวอร์ชันหนึ่ง

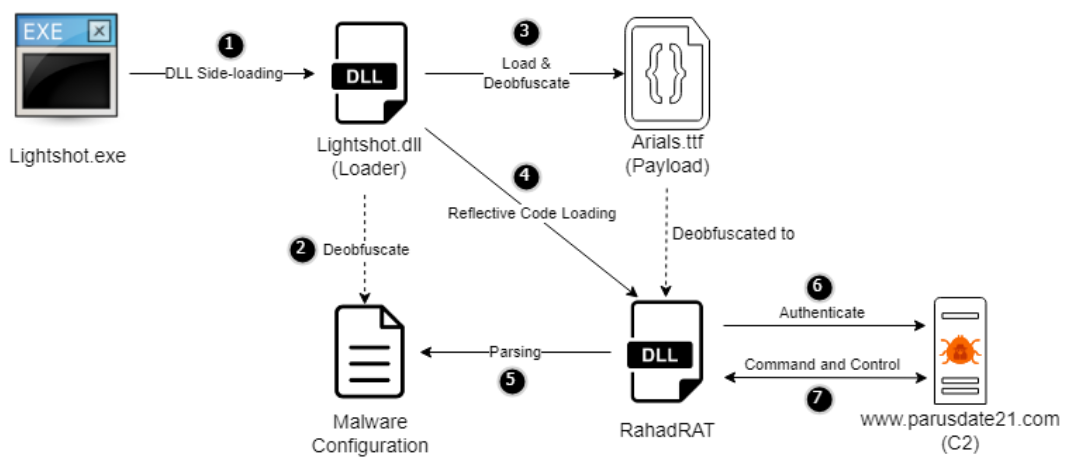

ภาพรวม TTPs ของการโจมตีที่มีการใช้งาน Loader เวอร์ชันหนึ่งคือ กลุ่มผู้โจมตีจะใช้เทคนิค DLL Side-loading ในการโหลดไฟล์ประเภท Dynamic-link Library (DLL) ซึ่งเป็นมัลแวร์ประเภท Loader ที่จะทำหน้าที่ในการโหลดไฟล์ Payload ที่ถูก Obfuscate เอาไว้เข้าสู่พื้นที่หน่วยความจำหลัก (Memory) ก่อนที่จะทำการ Deobfuscate และ Execute ไฟล์ Payload ด้วยเทคนิค Reflective Code Loading โดย Loader เวอร์ชันหนึ่ง จะถูกฝังข้อมูลการตั้งค่าของมัลแวร์ (Malware Configuration) เอาไว้ภายในไฟล์ Loader โดยตรง ซึ่งภายในข้อมูลการตั้งค่าของมัลแวร์ประกอบด้วย ข้อมูลชื่อโดเมนสำหรับที่จะใช้เป็น Command and Control Server (C2), ตำแหน่งของไฟล์ Payload บน Filesystem, รหัสผ่าน รวมไปถึงหมายเลขพอร์ตที่จะใช้ในการติดต่อกับ C2 ซึ่งข้อมูลเหล่านี้จะถูก Parse โดย Payload เพื่อนำค่าที่ได้ไปใช้ในกระบวนการทำงานในภายหลัง

ภาพรวม TTPs ของการโจมตีที่มีการใช้งาน Loader เวอร์ชันหนึ่ง

ภาพรวม TTPs ของการโจมตีที่มีการใช้งาน Loader เวอร์ชันหนึ่ง

จุดอ่อนที่เห็นได้ชัดในกระบวนการโจมตีจึงอยู่ที่ไฟล์ Loader เวอร์ชันหนึ่ง เนื่องจากกลุ่มผู้โจมตีจำเป็นต้องฝังข้อมูลการตั้งค่าของมัลแวร์เอาไว้ภายในไฟล์ Loader ทำให้เกิดข้อจำกัดในหลาย ๆ ด้าน เช่น หากผู้โจมตีต้องการเปลี่ยนแปลงค่าภายในข้อมูลการตั้งค่าของมัลแวร์ก็จำเป็นต้องทำการ Recompile ไฟล์ Loader และต้องนำไฟล์ไปวางไว้ในระบบคอมพิวเตอร์ของเป้าหมายอีกครั้ง ซึ่งก่อให้เกิดความเสี่ยงที่ไฟล์มัลแวร์จะถูกตรวจจับได้โดยระบบป้องกันภัยคุกคามทางไซเบอร์และอาจส่งผลให้ชื่อโดเมน C2 ถูกเปิดเผยก่อนที่จะได้ใช้งานจริง

Loader เวอร์ชันสอง

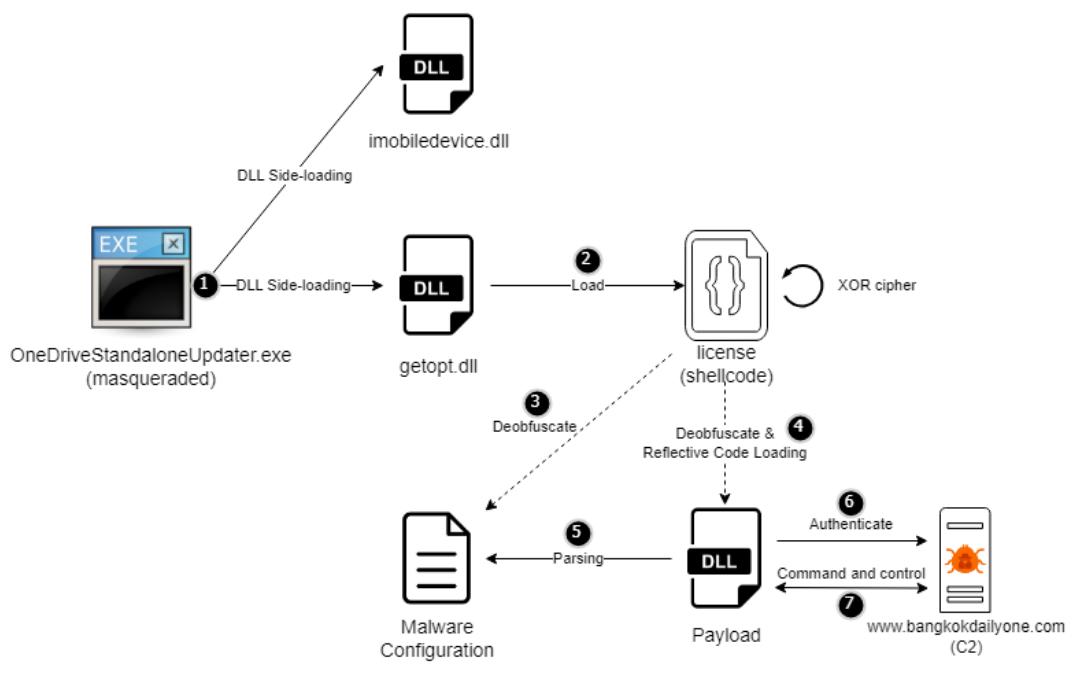

ศูนย์ TTC-CERT ค้นพบไฟล์ Loader เวอร์ชันสอง ถูกใช้ในการโจมตีในช่วงเดือนเมษายน 2566 แต่ข้อมูล Compile Date ระบุว่าไฟล์ดังกล่าวถูกสร้างเอาไว้ตั้งแต่เดือนธันวาคม 2564 หรือประมาณ 10 เดือน ให้หลังจากที่ไฟล์ Loader เวอร์ชันหนึ่ง ถูกสร้างขึ้นมา โดยภาพรวม TTPs ของการโจมตีที่มีการใช้งาน Loader เวอร์ชันสองนั้นมีการปรับเปลี่ยนโดยการนำเอาไฟล์ Shellcode เข้ามาใช้งาน โดยทำการ Obfuscate และฝังข้อมูลการตั้งค่าของมัลแวร์และไฟล์ Payload เอาไว้ภายในไฟล์ Shellcode จากนั้นพัฒนาขีดความสามารถให้กับไฟล์ Shellcode ในการ Deobfuscate ข้อมูลและกำหนดให้ทำหน้าที่ในการ Execute ไฟล์ Payload ด้วยเทคนิค Reflective Code Loading ในขณะเดียวกันก็ทำการปรับลดขีดความสามารถของไฟล์ Loader เวอร์ชันสอง ให้เหลือหน้าที่เพียงแค่การโหลดไฟล์ Shellcode เข้าสู่พื้นที่หน่วยความจำ (Memory) และทำการ Execute ไฟล์ Shellcode

ภาพรวม TTPs ของการโจมตีที่มีการใช้งาน Loader เวอร์ชันสองร่วมกับไฟล์ Shellcode

ทำความเข้าใจหลักการและเหตุผลเบื้องหลังการเปลี่ยนแปลง

การปรับเปลี่ยน TTPs โดยนำเอาไฟล์ Shellcode มาใช้งานคู่กับไฟล์ Loader เวอร์ชันสอง ทำให้ผู้โจมตีสามารถแก้ไขข้อมูลภายในข้อมูลการตั้งค่าของมัลแวร์ได้โดยที่ผู้โจมตีไม่ต้องเสียเวลาในการ Recompile ไฟล์ Loader ใหม่ทุกครั้ง ตลอดจนยังสร้างความคล่องตัวให้กับการปฏิบัติการของกลุ่มผู้โจมตีเนื่องจากเมื่อใดก็ตามที่ผู้โจมตีต้องการเปลี่ยนแปลงโดเมน C2 หรือต้องการปรับเปลี่ยนไฟล์ Payload ก็สามารถทำได้โดยง่ายด้วยการอัพโหลดไฟล์ Shellcode อันใหม่เพียงรายการเดียวเข้าไปยังระบบคอมพิวเตอร์เป้าหมาย ในขณะที่หากเป็น Loader เวอร์ชันหนึ่ง ผู้โจมตีจำเป็นต้องอัพโหลดทั้งไฟล์ Loader และไฟล์ Payload อันใหม่เข้าไปยังระบบคอมพิวเตอร์เป้าหมาย นอกจากนี้ยังส่งผลดีต่อการรักษาความปลอดภัยในการปฏิบัติการ (Operation Security - OPSEC) เพราะผู้โจมตีไม่จำเป็นต้องอัพโหลดไฟล์ Shellcode ขึ้นไปยังระบบคอมพิวเตอร์เป้าหมายจนกว่าจะถึงเวลาปฏิบัติการจริง รวมถึงเปิดโอกาสให้ผู้โจมตีสามารถจดทะเบียนโดเมนสำหรับใช้เป็น C2 เมื่อไหร่ก็ได้ตามที่ต้องการ

ทั้งนี้หากผู้อ่าน สนใจข้อมูลการวิเคราะห์อย่างละเอียดจาก ศูนย์ TTC-CERT สามารถอ่านต่อได้ที่ รายงานผลการวิเคราะห์มัลแวร์ AMAR-231099-1.v1 - BangkokShell

ที่มา - TTC-CERT, รายงานผลการวิเคราะห์มัลแวร์ AMAR-231099-1.v1 - BangkokShell