ศูนย์ประสานงานรักษาความมั่นคงปลอดภัยทางคอมพิวเตอร์ด้านโทรคมนาคม (TTC-CERT) ได้ทำการตรวจสอบไฟล์ต้องสงสัยจำนวนหลายรายการซึ่งได้รับมอบมาจากหน่วยงานด้านความมั่นคงแห่งหนึ่งในประเทศไทยและพบว่าไฟล์เหล่านั้นเป็นไฟล์อันตรายซึ่งมีวัตถุประสงค์เพื่อใช้ในการควบคุมเครื่องคอมพิวเตอร์เป้าหมายจากระยะไกล (Remote Access Control) และจากข้อมูลที่พบในการวิเคราะห์ครั้งนี้ ศูนย์ TTC-CERT มีความเชื่อมั่นในระดับสูง (High Level of Confidence) ว่าการโจมตีในครั้งนี้เป็นส่วนหนึ่งของแคมเปญการโจมตีทางไซเบอร์ BangkokShell (อ้างอิง 1, อ้างอิง 2) ซึ่งมุ่งเป้าโจมตีหน่วยงานในประเทศไทยและมีเป้าหมายหลักคือหน่วยงานด้านความมั่นคง โดยแคมเปญการโจมตีดังกล่าวมีการใช้งานมัลแวร์ซึ่งมีความสลับซับซ้อนเพื่อบรรลุวัตถุประสงค์ด้านการจารกรรมข้อมูลทางไซเบอร์ (Cyber Espionage)

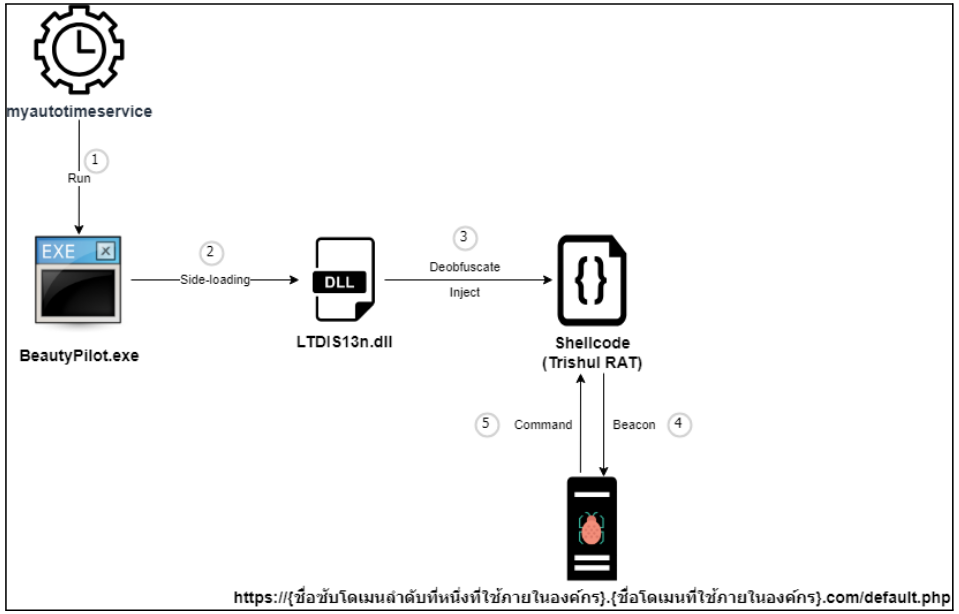

ผลจากการวิเคราะห์ไฟล์ต้องสงสัย ศูนย์ TTC-CERT พบว่ากลุ่มผู้โจมตีได้ทำการสร้าง Windows Service ชื่อ myautotimeservice เอาไว้ล่วงหน้าเพื่อใช้ในการ Run ไฟล์ Portable Executable (PE) ซึ่งต่อมาจะทำการโหลดใช้งานไฟล์ประเภท Dynamic-link Library (DLL) ที่เป็นอันตรายชื่อ LTDIS13n.dll โดยเทคนิคดังกล่าวเรียกว่า DLL Side-loading ทั้งนี้ไฟล์ LTDIS13n.dll เป็นมัลแวร์ประเภท Loader ซึ่งมีการฝังไฟล์ Obfuscated Payload เอาไว้ และต่อมาจะถูก Deobfuscate ออกมาเป็นไฟล์อันตรายประเภท Shellcode ก่อนที่ Shellcode ดังกล่าวจะถูก Inject เข้าสู่พื้นที่หน่วยความจำหลัก (Memory) และทำงานอยู่ภายในพื้นที่หน่วยความจำหลักโดยที่ไม่มีการสร้างไฟล์ลงบน Filesystem แต่อย่างใด

Shellcode ที่ตรวจพบในครั้งนี้ เป็นมัลแวร์ประเภท Remote Access Trojan (RAT) มีการใช้งานเทคนิค Stackstrings ในการฝังค่า URL สำหรับที่จะนำมาใช้งานเป็น Command and Control (C2) เอาไว้ จำนวน 2 รายการ โดยจุดที่น่าสนใจคือ ชื่อโดเมนและชื่อซับโดเมนของ C2 ดังกล่าวมีความคล้ายคลึงเป็นอย่างมากกับชื่อโดเมนและชื่อซับโดเมนที่มีการใช้งานอยู่จริงภายในระบบเครือข่ายภายใน (Internal Network) ของหน่วยงานด้านความมั่นคงที่ตกเป็นเป้าหมายในครั้งนี้ และเมื่อ Shellcode เริ่มต้นทำงาน จะทำการเชื่อมต่อกับ C2 ผ่านโปรโตคอล HTTPS บนพอร์ต 443 เพื่อรับคำสั่งมาทำการ Execute บนเครื่องคอมพิวเตอร์เป้าหมาย โดยข้อมูลคำสั่งจะถูก Obfuscate เอาไว้ด้วยอัลกอริทึม XOR Cipher และจะถูก Deobfuscate ผ่าน XOR Operation ทั้งสิ้น 3 รอบ โดยใช้ XOR Key ขนาดความยาว 31 ไบต์เพียงชุดเดียวแต่ XOR Key ดังกล่าวจะถูกกำหนดค่า Index ใหม่ในแต่ละรอบของ XOR Operation ดังนั้น XOR Key ที่ถูกใช้งานจริง ๆ จะมีค่าที่ไม่ซ้ำกันในแต่ละรอบ นอกจากนี้ขีดความสามารถหลักของ Shellcode คือการ Execute คำสั่งที่ได้รับจาก C2 โดยอาศัยเทคนิค Living Off the Land Binaries (LOLBins) ผ่าน Windows Command Shell (CMD) และ PowerShell อีกทั้งยังมีขีดความสามารถในการ Inject Code โดยตรงอีกด้วย ศูนย์ TTC-CERT จึงตั้งชื่อให้กับมัลแวร์ตัวนี้ว่า Trishul RAT (ตรี-ศูล-แรท)

ภาพรวมการทำงานของมัลแวร์ในการโจมตีครั้งนี้สามารถสรุปเป็นแผนภาพ (Diagram) ได้ดังนี้

ศูนย์ TTC-CERT ได้นําไฟล์ต้องสงสัยดังกล่าวมาทําการวิเคราะห์เพื่อสกัดเอาข้อมูล Indicators of Compromise (IOCs) และ Tactics, Techniques and Procedures (TTPs) รวมถึงได้จัดทำ Detection Rule ทั้งในรูปแบบของ YARA Rule และ Sigma Rule เพื่อใช้ในการตรวจจับไฟล์ต้องสงสัย ซึ่งองค์กรต่าง ๆ สามารถนําข้อมูลดังกล่าวมาใช้ในการเฝ้าระวัง (Monitoring), การตรวจจับเชิงรุก (Hunting), และใช้ในกระบวนการรับมือเหตุการณ์ทางไซเบอร์ขององค์กร

ศูนย์ TTC-CERT ได้จัดทํารายงานการวิเคราะห์ฯ ฉบับนี้ ตลอดจนได้ระบุข้อมูล IOCs เพื่อแจ้งเตือนและนำเสนอข้อมูลนี้เพื่อให้เป็นข้อมูลกับองค์กรต่าง ๆ ในประเทศไทยเพื่อประโยชน์สาธารณะ โดยสามารถนําข้อมูลในรายงานฉบับนี้ไปเป็นข้อมูลประกอบในการประเมินความเสี่ยงและภัยคุกคามทางไซเบอร์ต่อองค์กรด้วยตนเอง ตลอดจนดําเนินการตามความเหมาะสมเพื่อรักษาความปลอดภัยระบบสารสนเทศ ระบบเครือข่ายขององค์กร อย่างไรก็ตาม หากองค์กรของสมาชิกศูนย์ TTC-CERT ได้เชื่อมต่อกับระบบ MISP ของศูนย์ TTC-CERT แล้ว ข้อมูล IOCs, YARA Rule, และ Sigma Rule ของการโจมตีในรายงานฉบับนี้จะถูกส่งไป MISP ขององค์กรท่านโดยอัตโนมัติ

โดยหากผู้อ่าน สนใจข้อมูลการวิเคราะห์อย่างละเอียดจาก ศูนย์ TTC-CERT สามารถอ่านต่อได้ที่ รายงานผลการวิเคราะห์มัลแวร์ AMAR-231199-1.v1 - BangkokShell (Malware Analysis Report)

- YARA Rule bangkokshell_trishul_rat สามารถดาวน์โหลด YARA Rule สำหรับหัวข้อในรายงานฉบับนี้ได้ที่ TTC-CERT github repository

- YARA Rule bangkokshell_dll_loader_v3 สามารถดาวน์โหลด YARA Rule สำหรับหัวข้อในรายงานฉบับนี้ได้ที่ TTC-CERT github repository

- Sigma Rule BangkokShell Operation, DLL Side-loading leveraging Windows Service สามารถดาวน์โหลด Sigma Rule สำหรับหัวข้อในรายงานฉบับนี้ได้ที่ TTC-CERT github repository

- ผู้ใช้งานที่มีระบบ MISP สามารถดาวน์โหลด MISP Event สำหรับหัวข้อในรายงานฉบับนี้ได้ที่ TTC-CERT github repository

ที่มา - TTC-CERT, รายงานผลการวิเคราะห์มัลแวร์ AMAR-231199-1.v1 - BangkokShell (Malware Analysis Report)

Comments

ขออนุญาตปรับหัวข้อข่าวให้กระชับนะครับ

lewcpe.com, @wasonliw

Copy-paste มาจากที่มาเลย อ่านยากมากเลยครับ อยากให้ทำเป็นสรุปหรือเป็นแนว abstract มาลงเว็บอย่าง blognone มากกว่านะครับ

ในเอกสารหน้าที่ 1-2 อันนี้คือสรุปจากหน้าที่ 3-45 แล้วนะครับ เอกสารทำให้ผู้ใช้งานระดับ Technical อ่านอย่างละเอียดว่ามีที่มาที่ไปอย่างไร รูปแบบการโจมตีของมันเป็นอย่างไรเพื่อให้ผู้ใช้งานระดับ Technical เอาไปใช้ในการ Detect และ Hunting นะครับ

Thailand Telecommunications Sector CERT