GitHub ประกาศเปิดใช้ฟีเจอร์ secret scanning ตรวจจับว่าในโค้ดที่ส่งขึ้นระบบมี key, token, secret หรือไม่ โดยเป็นค่าดีฟอลต์

ฟีเจอร์นี้เริ่มใช้งานมาตั้งแต่ปี 2022 แต่เป็น opt-in คือผู้ใช้ต้องเลือกเปิดเอง ผลคือยังมีการส่ง key เหล่านี้ขึ้นระบบ GitHub จำนวนมหาศาล เอาแค่ปี 2024 อย่างเดียว เพียงไม่กี่สัปดาห์ก็มี key ลับหลุดเกิน 1 ล้าน key เข้าไปแล้ว จึงทำให้ GitHub ตัดสินใจเปิดฟีเจอร์นี้เป็นค่าดีฟอลต์สำหรับ public repository ทั้งหมด

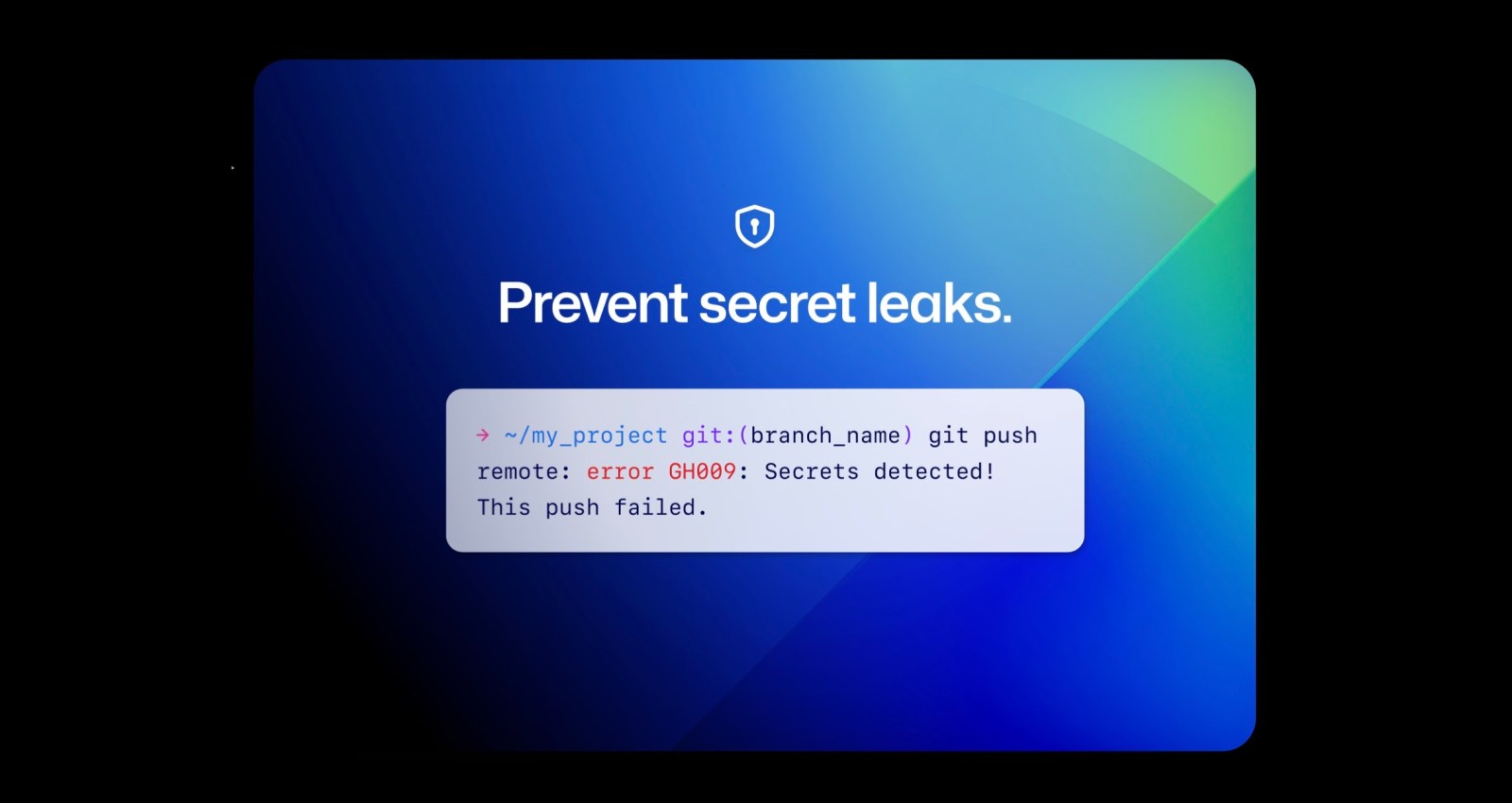

ผู้ที่เผลออัพโหลด key ในโค้ด และเป็น key/token ที่ GitHub รู้จัก จะได้รับการแจ้งเตือนตามภาพ โดยหากต้องการอัพโหลดจริงๆ ก็สามารถเลือกปิดฟีเจอร์นี้ได้เองในภายหลัง

ที่มา - GitHub

Get latest news from Blognone

Follow @twitterapi

Comments

เคยเผลอ leak key openAI รอบนึง มัน revoke ให้อัตโนมัติเลย

ผมเจอน้องในทีมเอา key aws ขึ้น github, vendor ที่ดูแล aws โทรมาหาเลย แถมเปิดเคสเป็นเรื่องใหญ่เลย แค่ไม่กี่นาที แถมเป็น nonprod key ด้วย

รู้สึกอุ่นใจ

ผมเอา key Firebase ขึ้น GitHub ก็โดนเตือน

แต่คือถึงไม่เอาขึ้น GitHub พอเข้าเว็บไปมันก็เห็น key ที่ว่านี่อยู่ดี 😑 เว็บไหนใช้ Firebase Hosting เข้า

https://doma.in/__/firebase/init.jsonก็เห็นทั้งนั้น 🤔ดีเลยนะ ผมก็เผลอทำ Scaffold db เอา key database ขึ้น git

ดีที่เป็น Project ส่วนตัว