อย่างที่เราทราบกันดีว่าความปลอดภัยของเครือข่ายโทรศัพท์ไร้สาย GSM นั้นไว้วางใจไม่ได้มาตั้งนานแล้ว แต่นักวิจัยด้านความปลอดภัยชาวเยอรมัน 3 คน ได้แก่ Nico Golde, Kévin Redon และ Jean-Pierre Seifert ค้นพบวิธีแฮ็กที่สามารถล่มระบบเครือข่าย GSM ทั้งเมืองได้อย่างประหยัดด้วยโทรศัพท์มือถือธรรมดาเพียง 11 เครื่อง และรายงานวิธีดังกล่าวในงาน USENIX Security Symposium ครั้งที่ 22

ก่อนที่จะเข้าใจว่าวิธีของพวกเขาทั้งสามทำกันอย่างไร เราต้องทราบก่อนว่าโทรศัพท์มือถือของเราไม่ได้เปิดการเชื่อมต่อแนบชิดกับเครือข่ายตลอดเวลา แต่ส่วนใหญ่มันจะอยู่ในสภาวะ standby รอว่าเครือข่ายจะเรียกหาเมื่อไร ฉะนั้นเมื่อมีคนโทรศัพท์หรือส่งข้อความ sms หาเรา มันจะมีขั้นตอนที่สามารถสรุปคร่าวๆ ได้ดังนี้

1. สถานีฐาน (base station) ส่ง broadcast page ที่มีรหัสระบุเรียกหาโทรศัพท์มือถือของเรา กระจายออกไปทั่วเขตครอบคลุมของสัญญาณ เหมือนกับคนส่งเสียงตะโกนก้องไปทั่วเมืองว่า "เธออยู่ไหน?"

2. โทรศัพท์ของเราได้รับ broadcast page และเห็นว่ามันมีรหัสที่เรียกหาถึงตัวมัน

3. โทรศัพท์ของเราเปิดการทำงานเชื่อมต่อและส่งสัญญาณตอบกลับไปยังสถานีฐาน "ฉันอยู่นี่..."

4. สถานีฐานและโทรศัพท์ของเราคุยจู๋จี๋กันเพื่อเปิดช่องสัญญาณคลื่นวิทยุส่วนตัวสำหรับการโทรศัพท์หรือการรับ-ส่งข้อความ

5. โทรศัพท์ของเราส่งรหัสระบุตัวตนไปยังสถานีฐานเพื่อยืนยันตัวเอง

6. ถ้ายืนยันตัวตนกันเรียบร้อย ริงโทนโทรศัพท์ของเราก็จะดังขึ้นเตือนให้เรารับสายหรือเปิดอ่านข้อความเข้า

ขั้นพื้นฐานซ้อมมือ

จะเห็นว่าขั้นตอนการยืนยันตัวตนของโทรศัพท์เราเพิ่งจะมาทำกันในขั้นตอนที่ 5 ตรงนี้แหละที่เป็นช่องโหว่ความปลอดภัยที่นักวิจัยทั้งสามคนใช้ในการทำ Denial of Service (DoS) หลักการนั้นง่ายมาก นั่นก็คือทำอย่างไรก็ได้ให้โทรศัพท์ของแฮ็กเกอร์วิ่งแข่งไปให้ถึงขั้นตอนที่ 5 แย่งส่งรหัสระบุตัวตนกลับไปยังสถานีฐานให้เร็วกว่าโทรศัพท์เป้าหมาย ซึ่งไม่จำเป็นต้องเป็นรหัสที่ถูกต้องด้วยซ้ำ เพราะเมื่อสถานีฐานเห็นว่ารหัสผิด มันก็จะปิดการเชื่อมต่อทิ้งไป เท่านี้ก็ DoS เรียบร้อยโรงเรียนแฮ็กเกอร์

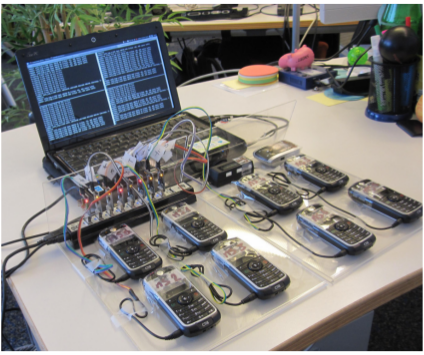

โทรศัพท์ที่พวกเขาเลือกใช้ในการแฮ็กคือ Motorola C123 และ Motorola C118 เนื่องจากโทรศัพท์สองรุ่นนี้เป็นโทรศัพท์ราคาถูกที่สามารถติดตั้งเฟิร์มแวร์โอเพ่นซอร์ส OsmocomBB ที่ดัดแปลงให้ทำงานเป็น GSM radio transceiver ได้

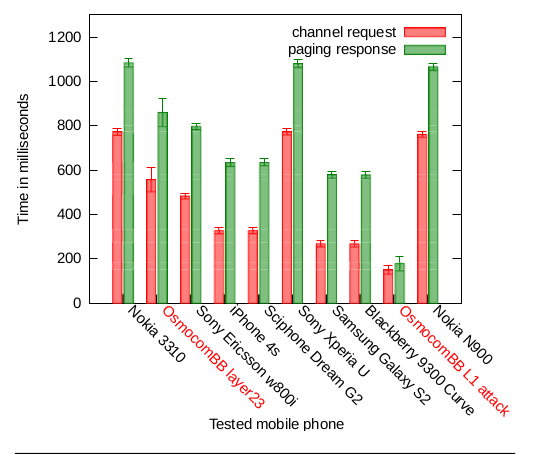

เมื่อเตรียมทุกอย่างพร้อม นักวิจัยก็ทดลองจับเวลาในการวิ่งแข่งเข้าเส้นชัยของโทรศัพท์ Motorola ดัดแปลงกับโทรศัพท์หลายรุ่นในท้องตลาด เช่น Nokia 3310, iPhone 4S, Samsung Galaxy S2, Nokia N900, Sony Xperia U, Blackberry Curve 9300, Sony Ericsson W800i เป็นต้น

ผลที่ได้น่าพอใจเป็นอย่างมาก [ดูกราฟเวลาที่ใช้ข้างล่าง] เพราะโทรศัพท์ Motorola ดัดแปลงวิ่งแซงเข้าเส้นชัยก่อนโทรศัพท์ทุกรุ่นที่ใช้ในการทดสอบครั้งนี้ (อย่าลืมว่าพวกเขาใช้โทรศัพท์ตั้งแต่รุ่นพ่ออย่าง Nokia 3310 ยันไปจนถึง iPhone 4S ในการทดสอบ ฉะนั้นเป็นไปได้อย่างสูงว่าโทรศัพท์ทุกรุ่นในท้องตลาดก็คงไม่รอด) นั่นแปลว่าหากแฮ็กเกอร์รู้รหัสเรียกหาโทรศัพท์ของเราที่ระบุมาใน broadcast page แล้วตั้งโปรแกรมให้คอยดักรหัสนี้เอาไว้ ก็จะไม่มีใครโทรหรือส่งข้อความ sms หาเราได้เลยโดยที่เราไม่มีทางรู้ตัวด้วยซ้ำว่าโดนเล่นงานเข้าให้แล้ว

วิธีหารหัสเรียกหาก็ไม่ได้ยากเย็นอะไร แฮ็กเกอร์ก็แค่โทรศัพท์เข้าหาเบอร์ของเรารัวๆ สัก 10-20 ครั้ง ระหว่างนั้นก็ดักจับ (sniff) สัญญาณที่ส่งออกมาจากสถานีฐานไปด้วย แล้วค่อยมาดูจาก log ว่าสถานีฐานส่ง broadcast page เรียกหาโทรศัพท์เครื่องไหนติดกันรัวๆ บ้าง

ถ้าใครอ่านมาถึงตรงนี้ คิดว่ายังไม่เป็นอะไรมาก อารมณ์ประมาณว่า "ทุกวันนี้มีคนโทรหาเยอะอยู่แล้ว โดน DoS บ้างก็ดี จะได้มีช่วงเวลาสงบสุขบ้างอะไรบ้าง" ก็อย่าเพิ่งมองโลกในแง่ดีจนเกินไป เรื่องมันไม่จบแค่นั้น

นักวิจัยทั้งสามพบว่าเครือข่ายโทรศัพท์บางระบบไม่สนใจที่จะตรวจสอบรหัสยืนยันตัวตนในขั้นตอนที่ 5 ด้วยซ้ำ ถ้ามีโทรศัพท์ไหนส่งสัญญาณตอบกลับ broadcast page ตามที่เรียกหาออกไป มันก็จะโอนสายหรือส่งข้อความให้โทรศัพท์เครื่องนั้นทันที เท่านี้คุณแฮ็กเกอร์ผู้ใจดีก็สามารถช่วยเรารับสายเข้าหรืออ่านข้อความ sms แทนเราได้อย่างสบาย เราไม่ต้องเหนื่อยอะไรเลย ดีจริงๆ

ล่มทั้งเมือง

แค่ DoS โทรศัพท์ไม่กี่เครื่อง มันคงยังสนุกไม่พอ นักวิจัยจึงหาทางขยายขอบเขตการทำลายล้างของวิธีนี้ออกไปอีก พวกเขารู้ว่าขณะที่สถานีฐานส่ง broadcast page ออกมาเรียกหาโทรศัพท์เป้าหมาย มันไม่ได้ส่งออกมาจากสถานีฐานเพียงแห่งเดียว แต่สถานีฐานในพื้นที่ภูมิศาสตร์ใกล้เคียงจะกระจาย broadcast page ระหว่างกันไปด้วย ที่ต้องทำเช่นนี้ก็เพื่อให้โทรศัพท์มือถือของเราไม่จำเป็นต้องรายงานตำแหน่งที่แน่ชัดกลับไปยังสถานีฐานตลอดเวลา แค่รายงานตำแหน่งทางภูมิศาสตร์อย่างหยาบๆ ไปเป็นช่วงๆ ก็พอ จะได้ประหยัดพลังงานและปกป้องความเป็นส่วนตัวของผู้ใช้ไปในตัว

แต่ในกรณีนี้ การกระจาย broadcast page ไปทั่วทุกสถานีฐานในบริเวณนั่นแหละที่เปิดหนทางให้แฮ๊กเกอร์สามารถล่มเครือข่ายทั้งบริเวณได้อย่างสะดวก แฮ็กเกอร์ไม่จำเป็นต้องไปวุ่นวายกระจายวางโทรศัพท์ Motorola ดัดแปลงไว้คอยดัก broadcast page ตามแต่ละสถานีฐานให้ประเจิดประเจ้อ หากแฮ็กเกอร์อยากจะล่มระบบเครือข่าย GSM สักเครือข่ายหนึ่ง ก็แค่ดัก broadcast page ทุกๆ อันที่สถานีฐานอันใดอันหนึ่งของเครือข่ายนั้นส่งออกมาก็พอ ผลกระทบจะกินอาณาเขตไปตามสถานีฐานที่กระจาย broadcast page ร่วมกันโดยอัตโนมัติ ซึ่งอาจจะมากเป็นหลักสิบหรือหลักร้อยตารางกิโลเมตร

คราวนี้ก็เหลือแค่ข้อจำกัดด้านความเร็วในการดัก broadcast page เนื่องจากว่า ตามที่นักวิจัยได้ทดลอง การดัก broadcast page และแซงส่งรหัสยืนยันกลับไปยังสถานีฐานแต่ละครั้งนั้นจะต้องใช้เวลาประมาณ 1 วินาที (ถ้าให้เป๊ะๆ ก็คือ 0.925 วินาทีโดยเฉลี่ย) ดังนั้นใน 1 นาที โทรศัพท์ Motorola ดัดแปลง 1 เครื่องก็จะล่มการเชื่อมต่อได้ประมาณ 60 ครั้งเท่านั้น ซึ่งไม่พอสำหรับจะดัก broadcast page ทุกอัน (ในชั่วโมงที่มีการใช้งานสูงสุด เครือข่ายผู้ให้บริการหลักๆ ของเยอรมนีมีการส่ง broadcast page ออกมา 300-1,200 อัน/นาที)

ดังนั้นพวกเขาจึงใช้โทรศัพท์ Motorola ดัดแปลงหลายๆ เครื่องมาช่วยกันดัก broadcast page พร้อมกัน เช่น หากจะล่มเครือข่าย GSM ของ E-Plus ทั้งกรุงเบอร์ลินซึ่งมีการส่ง broadcast page สูงสุดประมาณ 600 อัน/นาที ในทางทฤษฎีแฮ็กเกอร์ต้องการโทรศัพท์ Motorola เพียง 11 เครื่องเท่านั้น เครือข่ายค่ายไหนคนใช้เยอะ ก็ต้องวางดักไว้เยอะหน่อย เครือข่ายไหนคนใช้น้อย ก็ดักน้อย ...ช่างเป็นการแฮ็กที่สอดคล้องกับปรัชญาเศรษฐกิจพอเพียงมากๆ

ทางแก้ไข

สำหรับลูกค้าและผู้ใช้บริการโทรศัพท์ทั่วไปนั้น ไม่ต้องกังวลไปเลย เพราะเราๆ ท่านๆ ป้องกันอะไรไม่ได้นอกจากทำใจ มีแต่เครือข่ายผู้ให้บริการเท่านั้นที่สามารถแก้ไขช่องโหว่นี้

เครือข่าย GSM นั้นพัฒนาขึ้นมาเมื่อหลายสิบปีก่อน มันถูกออกแบบมาโดยความไว้วางใจว่าคนทั่วไปไม่สามารถหาเครื่องมืออุปกรณ์มาดัดแปลงดักรับ-ส่ง GSM radio ได้ตามใจชอบ ฉะนั้นมันจึงไม่ได้ตรวจสอบยืนยันตัวตนไว้ในขั้นตอนแรกๆ ของการเชื่อมต่อเรียกหาคู่สาย ทางแก้คือผู้ให้บริการต้องเปลี่ยนขั้นตอนการเข้ารหัสยืนยันตัวตนใหม่ให้รัดกุมกว่านี้

เปเปอร์งานวิจัยตัวเต็มเผยแพร่แบบ Open Access สามารถดาวน์โหลดได้จาก www.usenix.org/system/files/conference/usenixsecurity13/sec13-paper_golde.pdf

(เป็นเปเปอร์ที่เขียนได้อ่านง่ายจนน่ากลัว ขนาดผมที่ไม่มีความรู้เรื่อง GSM เลยยังพอเข้าใจความน่ากลัวของมันได้)

ที่มา - Naked Security

แต่สำหรับเครือข่ายดีๆของบ้านเรา เรื่องนี้คงไม่ใช่เรื่องใหญ่ ถ้าแฮ็กเกอร์ได้มาเจอระบบล่มตัวเองอัตโนมัติแล้ว อาจจะถึงกับเสียกำลังใจร้องไห้ขี้มูกโป่งหนีกลับบ้านด้วยความเซ็งไปเองก็ได้ ล่มแค่เมืองเดียวจะมาสู้ล่มทั้งประเทศได้ยังไง แถมล่มวันละหลายรอบอีกต่างหาก

Comments

อ่านสนุกดีครับ ชอบการเขียนแบบนี้ดี

+1

ขอบคุณครับ อ่านสนุกดี ได้ความรู้

"เธออยู่ไหน?" "ฉันอยู่นี่" ที่รักจ๋า ~*

อุ๊บบส์

ขอบคุณสำหรับบทความ สนุกมากเลย

//แฟนคลับแอบๆ คุณ terminus

อ่านไปเจอ เธออยู่ไหน~ scroll กลับไปดูชื่อแล้วก็ไม่ผิดหวังจริง ๆ+

อ้อ! ใช้หลัก race condition ช่วยในการโจมตี

เครือข่ายเสียงในบ้านเรา (Voice) ยังเป็น GSM อยู่รึเปล่าครับ? หรือว่าย้ายไปเป็น UMTS (3G) ไปหมดแล้วหว่า?

ถ้าจับ 3g มันก็วิ่งบน umts อะครับ

ชอบตรงหลังที่มาอ่ะครับ 5555+

I am Cortana.

Nice to meet you.

ชอบ โน้ต ตัวเอียง ตอนท้าย 5555

แล้วจริงๆ ถ้าคิดในแง่ที่ว่า ถ้าใช้วิธีการดังกล่าว ในการดักจับ SMS OTP เวลาทำธุรกรรมทางการเงินก็เป็นไปได้ใช่มั้ยครับ ถ้าทาง operator ไม่ได้ตรวจสอบรหัสยืนยันตัวตนในข้อที่ 5

และมีวิธีตรวจสอบกับทาง operator มั้ยครับว่าได้ป้องกันเรื่องนี้รึป่าว (ถ้าคิดเล่นๆว่า ปกติก็ทำอัตวินิบาตกรรมเครือข่ายตัวเองเรื่อยๆ อยู่แล้ว คงไม่ได้เตรียมการป้องกันเรื่องแบบนี้จริงมั้ย??)

ไม่แน่ว่าอีกหน่อยอาจจะมีคนตั้งกลุ่มขึ้นมาใช้วิธีการนี้ถล่มค่ายมือถือบางค่ายเพื่อต้องการให้ราคาหุ้นของค่ายนั้นตก และทำให้ราคาหุ้นของค่ายอื่นขึ้นก็ได้นะ

แต่สำหรับเครือข่ายดีๆ << แอบจิกนะครับ 555

อ่านสนุกมากเลยค่ะ ชอบสำนวนการเขียนมากเลย 55

ชอบแนวการเขียนของคุณ terminus มากครับ อ่านสนุกลุกนั่งสบายจริงๆ

อ่านเนื้อหาไปถึงข้อ 1 ยังไม่แน่ใจ พอ่านไปถึงข้อ 3 ย้อนกลับไปดูชื่อคนเขียน

ไม่ผิดตัวจริง ๆ ด้วย

555

เขียนได้เข้าใจง่าย อ่านสนุกดีครับ

คาดว่า Motorola C118 กับ Motorola C123 จะขาดตลาดในไม่ช้า...

บล็อกส่วนตัวที่อัพเดตตามอารมณ์และความขยัน :P

คุณโทมนัส ... เอ๊ย เธอไม่นัด ... เอ๊ย Terminus จริง ๆ ด้วย

เธอไม่ว่าง

^

^

that's just my two cents.

เธอมีนัด

(กลัวไม่มีคนแก้ ^^")

^

^

that's just my two cents.

ต้องลองๆ

เวลาที่้เราได้ยินเสียงแทรกเข้าเครื่องเสียง ก่อนริงโทนจะดัง มันคือขั้นตอนที่ 1-5 ใช่ป่ะครับ

WE ARE THE 99%

เขียนอ่านเพลินมากครับ จนทำให้อยากศึกษาเรื่องนี้ต่อไปแบบจริงๆจังๆ

ใจร้ายจัง หึหึ

ชอบตอนท้ายครับ ^^

Writer no.59 เพื่อสังคมแห่งการแบ่งปันความรู้

เขียนสนุกมากค่ะ

เว้นวรรคหลัง ๆ ด้วยครับท่านเธอมีนัด

ว่าแต่ ถ้าเปลี่ยนเลขประจำโทรศัพท์ได้ ทำแบบไม่ต้องใส่ซิมได้นี่จบเลยนะครับเนี่ย สั่งสุ่มเลยประจำเครื่องไปเรื่อยๆ แบนทิ้งก็ไม่ได้ด้วย

ตอนสุดท้ายมีจิก...

ทำไม Xperia U กับ 3310 และ N900 มันเท่ากันเป๊ะๆ

อ่านเพลินจนสมองคิดว่าอ่านนิยายวิทยาศาสตร์อยู่

+1 อ่านง่ายและสนุกมากครับ

A smooth sea never made a skillful sailor.

เห็นหัวข้อตอนแรกนึกว่าเข้าผิดเว็บไม่ก็บทความส่งผิดเว็บ ^^

อย่างนี้ หากเราดัดแปลง android ให้ทำวิธีอย่างนั้นจะได้ไหมเนี่ยะ

แล้วก็หลอกให้คนลง app โทรจันของเราเยอะ ๆ

ทำให้เครื่องที่ลงกลายเป็นซอมบี้

แล้วค่อยกดปุ่ม ทุกเครื่องก็จะ DoS ได้

ปล. ผมคงดูหนังมากไป ... :D

เครื่องทั่วไปไม่มีสิทธิ์ Root นะครับ เข้าไปแก้ไขไฟล์ระบบไม่ได้

แต่มัลแวร์บางตัว ถ้าเจอเครื่องไม่รูท นี่มันจัดการรูทให้เลยนะครับ และรูท ให้ใช้ได้เฉพาะตัว malware ด้วย ผู้ใช้จะยังคงไม่รู้ตัวเลยว่ารูทแล้ว

อ้าว แล้ว app ธนคารที่เคยเป็นข่าวว่าขอสิทธ์ root ตอนใช้งานเพื่อเชคว่าเครื่องถูก root แล้วหรือยังนั่นมันจะจับกรณีนี้ได้ไหม ถ้าใช้ได้แต่ตัว malware เองก็ไม่มีทางตรวจสอบได้เลยซิครับ ซวยแน่เบย

หลักการ DoS เพื่อโจมตีทางเน็ตเวิร์คก็เป็นแบบนี้อยู่แล้วครับ คือทำให้ติด botnet ถึงเวลาก็สั่ง DDOS จากเครื่องที่ติด botnet ทั้งหมดไปยังเป้าหมายครับ

นึกถึงเกม Watch Dogs เลย มือถือธรรมดาแต่คนเก่งแก้ไขให้ไม่ธรรมดา @_@

ต้องเอามาใช้นะครับ 555

บทความดีมาก ให้ความรู้แบบเข้าใจง่าย แต่มาติดตรงส่วนท้ายที่ไปเหน็บแนมคนอื่น แบบนี้ดูไม่ดีเลยครับ

แหมมม ก็โทรศัพท์ "ดี ๆ " ทีว่ามันก็จริงนี่ครับ

สรุปแล้ว เป็นหน้าที่ของผู้ให้บริการที่ต้องแก้ไข

เป็นการเขียนบทความที่เข้าใจง่ายมากเลยครับ

ขนาดผมไม่ค่อยรู้เรื่องพวกนี้ยังเข้าใจเลย

สุดยอดจริงๆครับ ^^

ทำกับพวก GSM นี่ปวดหัวนะครับ ส่ง Command ยังต้องรอกว่ามันจะตอบกลับแทบจะปวดประสาท

*งงกับคำว่า "ล่ม" ปกติมักจะใช้ตามหลังประธาน อ่านแล้วรู้สึกแปลกๆ

ใช้ถูกแล้วครับ

แค่ = คำวิเศษณ์ ใช้สร้างความชัดเจน ลดหรือเพิ่มน้ำหนักให้นามหรือสรรพนาม (โทรศัพท์)

โทรศัพท์ (ที่ดัดแปลงเฟิร์มแวร์) 11 เครื่อง = ประธานของประโยค (เป็นประโยคซ้อนประโยคที่ทำหน้าที่เป็นประธาน)

ก็ = เน้นข้อความ

ล่ม = กิริยา อยู่หลังประธาน (โทรศัพท์ (ที่ดัดแปลงเฟิร์มแวร์) 11 เครื่อง)

เครือข่าย GSM ทั้งเมือง = ซวยเลย ถูกกระทำ เป็นกรรมไป

ผมเดาว่า เขาคงหมายถึงว่าคำว่า "ล่ม" มักจะเห็นใช้เป็นอกรรมกริยา (intransitive verb) มากกว่าน่ะครับ

ผมก็เดาเช่นกันว่าเขาคงหมายถึงคำว่า "ล่ม" ที่ใช้เป็นอกรรมกริยา เช่น เครือข่ายล่ม และชินกับล่มในบริบทนี้่

แต่คำว่า ล่ม ก็ยังใช้เป็นคำกริยาตามปกติก็ได้ คือจะมีกรรมก็ได้ ไม่มีกรรมก็ได้

ผมเดาเองว่าคงคล้ายๆ กับคำว่า "จม" เรือจม จมเรือ ใช้ได้เหมือนกัน

ห้า ห้า เขียนหนุกมาก ชอบๆ

แต่อย่างว่าเทคโนโลยีรุ่นเก่า พอเวลาผ่านไปมันก็นะ

..: เรื่อยไป

ในตอนนี้มีอะไรที่สามารถใช้แทนGSMได้บ้างหรือเปล่าครับ?

3G ไงครับ

3G เป็นเทคโนโลยีของ GSM นะครับ :P

แล้วUMTSนี้ มาจากGSMหรือเปล่านะครับ?

ผมคิดว่า หากโปรแกรม LINE ที่เราใช้กันอยู่ทุกวัน

นึกสนุก อยากแกล้งประเทศใด ๆ

แค่สั่งให้ทุกเครื่องส่ง SMS พร้อมกัน

เอาแบบว่า ทุกเครื่องที่ลงโปรแกรม LINE ในประเทศนั้น ๆ

แต่ล่ะเครื่องก็ส่งทุกเบอร์ ที่มีอยู่ในเครื่องนั้น ๆ

network ก็น่าจะ down ได้นะครับ

เหมือนตอน วันปีใหม่ ที่คนใช้ SMS เยอะ ๆ

นึกภาพแล้ว ....

โหดเหมือนกันนะเนี่ยะ

แต่วิธีนี้ไม่เนียน

แกล้งได้รอบเดียว โดนแบน

เอาออกจาก google เลยทีเดียว ...

Watch dogs

อ่านสนุกเหมือนเคย ขอบคุณครับ ท่านเธอมีนัด

ข้างบนสะกดชื่อผู้เขียนผิดกันนะครับ mi ต้องเป็นสระเสียงสั้น ดังนั้นต้องใช้ว่า เธอมินัส อย่างนี้ครับ คือ เธอมีนัส นี่ชัดเจนว่าเธอไม่ว่าง แต่ เธอมินัส นี่เศร้ากว่านะครับ มันอาจแปลว่าเธอไม่มีเยื่อใยเลยก็ได้ :P

ว่าแต่สรุปแล้วโทรศัพท์ที่ดัดแปลง fw ได้นี่น่ากลัวจริงๆ บทความสนุก 'เหมือนเดิม' ครับ

@ Virusfowl

I'm not a dev. not yet a user.

แก้คำผิดแล้วครับ ขอบคุณครับ

เครื่องข่าย D... อุ๊บส์

May the Force Close be with you. || @nuttyi