ปกติแล้ว Symantec ซึ่งเป็นบริษัทที่ทำผลิตภัณฑ์เกี่ยวกับความปลอดภัยบนคอมพิวเตอร์ จะเผยแพร่รายงานฉบับหนึ่งที่รู้จักกันในชื่อว่า ISTR (ย่อมาจาก Internet Security Threat Report) หรือในภาษาไทยคือ รายงานภัยคุกคามด้านความปลอดภัยบนอินเทอร์เน็ต (ในข่าวจะขอใช้ตัวย่อภาษาอังกฤษ เพื่อความกระชับ) โดยจะรวบรวมเกี่ยวกับแนวโน้มและภัยคุกคามที่เกี่ยวเนื่องกับความปลอดภัยในโลกอินเทอร์เน็ตตลอดปีที่ผ่านมา และจะเผยแพร่ในทุกช่วงต้นปีถัดมาให้กับสาธารณชนรับทราบ ซึ่งทำมาอย่างต่อเนื่องจนถึงปีนี้ ซึ่งเป็นปีที่ 19 แล้ว

สำหรับในไทยเอง มีการแถลงรายงานฉบับนี้อย่างเป็นทางการเมื่อวันพุธที่ผ่านมา โดยจัดขึ้นที่โรงแรมเดอะ เซนต์ รีจิส ถนนราชดำริ ซึ่งผมมีโอกาสไปเก็บข้อมูลที่น่าสนใจมาฝากผู้อ่านทุกท่านครับ

ในช่วงแรกเป็นการกล่าวถึงภาพรวมของรายงาน โดยคุณประมุท ศรีวิเชียร ผู้จัดการประจำประเทศไทยของ Symantec ซึ่งกล่าวถึงภาพรวมของรายงานและวิธีการเก็บข้อมูล โดยรายงานฉบับนี้เก็บข้อมูลทั้งจากผลิตภัณฑ์ของบริษัทเอง การใช้ตัวตรวจจับ (sensor) ด้านความปลอดภัย และการรับรองใบรับรองดิจิทัลทั้งหลาย มาเป็นข้อมูล โดยในรอบปี 2013 มีข้อมูลที่นำมาประมวลผลเป็นรายงาน มากกว่า 2.5 ล้านล้านบันทึก (record)

สำหรับรายงานในภาพรวมของปีนี้ คุณประมุทเล่าว่า ภัยคุกคามในรอบปีที่ผ่านมาไปเน้นหนักอยู่ที่เรื่องของข้อมูลเป็นหลัก โดยทุกอย่างยังคงอาศัยอินเทอร์เน็ตในฐานะช่องทางของการโจมตี เพียงแต่รูปแบบของการโจมตีนั้นเปลี่ยนไปเน้นหนักที่ข้อมูล อีกนัยหนึ่งคือข้อมูลกลายเป็นสิ่งที่มีค่าสำหรับผู้ไม่ประสงค์ดี โดยถือเป็นเป้าหมายหลักของการโจมตี จากเดิมที่มีเป้าหมายเพื่อมุ่งก่อกวน (disrupt) ระบบ โดยข้อมูลที่ว่าไม่ได้จำกัดแค่ข้อมูลทางธุรกิจ แต่รวมไปถึงข้อมูลส่วนบุคคลด้วย

ในรายงานที่ออกมาในปีนี้ จึงคาดการณ์แนวโน้มของปี 2014 โดยมองว่าภัยคุกคามจะเหมือนกับในปีก่อนหน้า ซึ่งมุ่งไปยังพื้นที่ของข้อมูลเป็นหลัก แต่มาในปีนี้ที่เราเริ่มเห็นแนวโน้มของ Internet of Things (IoT) และการขยายตัวของอุปกรณ์แบบต่างๆ มากขึ้น นั่นย่อมแปลว่าการโจมตีในรูปแบบใหม่ๆ ที่เราอาจจะคาดไม่ถึงก็ย่อมมีเช่นกัน

จากนั้น คุณ นพชัย ตั้งไตรธรรม ซึ่งเป็นผู้อำนวยการฝ่ายเทคนิค มาบรรยายรายละเอียดตัวเลขและสถิติต่างๆ ที่สำคัญในรายงานทั้งในไทยเอง และโดยภาพรวม ซึ่งข้อมูลที่น่าสนใจมีดังนี้:

- อันดับภัยคุกคามของไทยเพิ่มสูงขึ้น จากอันดับที่ 29 เป็นอันดับที่ 28 (ยิ่งสูงยิ่งแย่) ที่น่าสนใจและมีการปรับตัวเลขอย่างก้าวกระโดดคือในหมวดจดหมายขยะ (spam) จากอันดับที่ 49 มาเป็นอันดับที่ 42 และหมวดการโจมตีระบบเครือข่าย (ใช้เมืองไทยเป็นฐานการโจมตี) จากเดิม 25 เป็นอันดับที่ 24 นอกนั้นอยู่ในกลุ่มทรงตัวหรือไม่ก็ปรับตัวลง

- สาเหตุของการรั่วไหลของข้อมูลเกิดจากผู้ไม่ประสงค์ดีที่เจาะระบบเข้ามา (hackers) อยู่ที่ร้อยละ 34 แต่อันดับที่สองคือการทำรั่วเสียเองมากถึงร้อยละ 29 และเรื่องของการสูญหายของอุปกรณ์ (physical loss) ที่ร้อยละ 27 โดยเฉลี่ยถือว่าการรั่วไหลของข้อมูล โดยเฉพาะข้อมูลส่วนบุคคลทั้งหลาย เพิ่มขึ้น 4 เท่า เมื่อเทียบกับปี 2012

- ภาคอุตสาหกรรมที่มีการรั่วไหลของข้อมูลมากที่สุดสามอันดับแรกคือ สาธารณสุข การศึกษาและภาคส่วนสาธารณะ (เช่น ภาครัฐ องค์กรอิสระของรัฐ) อยู่ที่ร้อยละ 58 แต่กลุ่มอุตสาหกรรมด้านการค้าปลีก ซอฟต์แวร์คอมพิวเตอร์ และภาคการเงินการธนาคาร อัตราการรั่วไหลของข้อมูลส่วนบุคคลมากถึงร้อยละ 77

- ข้อมูลที่หลุดรั่วไปมากที่สุดสามอันดับแรกคือ ชื่อ-นามสกุลจริง วันเกิด และรหัสประจำตัวประชาชน

- การโจมตีแบบมีเป้าหมาย (Targeted Attacks) ปีนี้จะมีมากขึ้น ปีที่ผ่านมาเพิ่มขึ้นมากกว่าปีที่แล้ว (2012) อยู่ถึงร้อยละ 91 โดยภาครัฐ (Public Administration) ตกเป็นเป้าโจมตีมากที่สุดที่ร้อยละ 16 รองลงมาเป็นภาคบริการที่เป็นวิชาชีพ (Services - Professional เช่น แพทย์) ที่ร้อยละ 15

- องค์กรขนาดเล็กถึงกลาง (พนักงานตั้งแต่ 1-2,500 คน) เป็นเป้าหมายหลักของการโจมตีที่ร้อยละ 61 ในรอบปีที่ผ่านมา โดยมักจะถูกใช้เป็นทางผ่านไปโจมตีองค์กรขนาดใหญ่ (เช่น กรณีของการจ้างงานบริษัทภายนอกให้ทำ เป็นต้น)

- วิธีการโจมตีแบบมีเป้าหมาย ใช้ทั้งวิธีการปกติ (เช่น การส่งอีเมลพร้อมไฟล์ที่ผิดปกติ) ผสมกับวิธีทางจิตวิทยา(เช่น โทรศัพท์ไปสอบถาม) ทำให้เหยื่อหลงเชื่อ โดยคนที่ตกอยู่ในความเสี่ยงมากที่สุดคือบรรดาเลขานุการของผู้บริหารบริษัท รองลงมาคือผ่านสื่อต่างๆ (เช่น แผ่นดีวีดี ไดรฟ์ USB)

- การโจมตีผ่านเว็บยังคงเกิดขึ้นอยู่จำนวนมาก แม้ว่าโดเมนที่ถูกโจมตีจะมีอัตราส่วนที่ลดลง (ลดลงร้อยละ 24 แต่โจมตีบ่อยขึ้น เพิ่มขึ้นร้อยละ 23)

- มีการนำเอาเทคโนโลยีการเข้ารหัสมาใช้งานในการโจมตี ผลที่ได้คือเอาข้อมูลไปเป็นตัวประกัน แล้วเรียกเงินจากเหยื่อ เพื่อให้เหยื่อจ่ายค่ารหัสปลดล๊อกข้อมูลก่อนจะใช้งาน (เช่นพวก CryptoLocker) โดยปัญหาอยู่ที่ระบบจ่ายเงินที่มีลักษณะปกปิดตัวตน (anonymous) ทำให้การตามสืบและจัดการเป็นไปได้ยาก

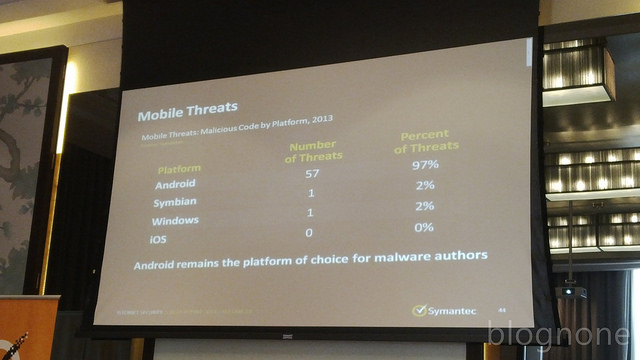

- ด้านอุปกรณ์เคลื่อนที่ (Mobile devices) Android ยังคงเป็นหมายเลขหนึ่งด้านภัยความปลอดภัยที่ร้อยละ 97 ส่วน Symbian และ Windows (ในการแถลงไม่ระบุแยกว่า Windows Mobile, Windows Phone เข้าใจว่านับรวม) แบ่งกันไปรายละร้อยละ 2 ส่วน iOS ยังปลอดภัยด้วยตัวเลขที่ร้อยละ 0

- ร้อยละ 38 ของผู้ใช้พบกับเหตุการณ์อาชญากรรมบนมือถือในรอบหนึ่งปี แต่ที่น่าตกใจคือ กว่าร้อยละ 50 ของผู้ใช้ ไม่มีมาตรการรักษาความปลอดภัยเบื้องต้น (เช่น รหัสผ่านเข้าเครื่อง ซอฟต์แวร์ความปลอดภัย) โดยแนวโน้มการเปลี่ยนไปของเทคโนโลยี (เช่น นโยบาย BYOD หรือการนำอุปกรณ์ส่วนตัวมาใช้งาน) จะกลายเป็นปัญหาสำหรับความปลอดภัยในระดับองค์กร

- แนวโน้มของ IoT ทำให้รูปแบบภัยคุกคามกระจายวงกว้างขึ้น ตัวอย่างที่ชัดแล้วเช่น กล้องวงจรปิดที่ถูกแฮกได้ สมาร์ททีวีทั้งหลาย ตู้เย็นอัจฉริยะ (ทั้งสองอันหลังอยู่ในระดับการพิสูจน์แนวคิด หรือ proof of concept) และล่าสุดกับบรรดาอุปกรณ์อย่างเราเตอร์ (ซึ่งในไทยก็มีมาแล้ว ลองดูข่าวเก่า (1, 2) ประกอบ)

- กรณี Heartbleed เราสนใจความปลอดภัยที่เกิดขึ้นกับฝั่งผู้ให้บริการเว็บไซต์ แต่ในฝั่งผู้ใช้ที่มีอุปกรณ์ซึ่งอาจจะใช้องค์ประกอบของ OpenSSL รุ่นที่ได้รับผลกระทบจะทำอย่างไร? (ตัวอย่างเช่น อุปกรณ์ทางการแพทย์ที่อาจจะใช้ระบบปฏิบัติการแบบฝังตัวทั้งหลาย)

- อุปกรณ์สวมใส่ทั้งหลาย (wearable devices) ทั้งหลาย จะกลายเป็นเป้าหมายโจมตีต่อไปที่มีความเสี่ยง ซึ่งอาจจะยังไม่เห็นภาพที่ชัดเจนในเวลานี้ แต่ถือเป็นสิ่งที่เราไม่ควรละเลยปัญหาด้านความปลอดภัยเหล่านี้ไป

สำหรับคนที่สนใจในรายละเอียด สามารถเข้าไปดาวน์โหลด ISTR และเอกสารเพิ่มเติมจากทางเว็บไซต์ได้ ส่วนสไลด์รายละเอียดทั้งหมดอยู่ที่นี่ครับ (ค่อนข้างละเอียดพอสมควร)

Comments

อินเตอร์เน็ต => อินเทอร์เน็ต

ดิจิตอล => ดิจิทัล

อีเมล์ => อีเมล

ไดร์ฟ => ไดรฟ์

ปลดล๊อค => ปลดล็อก

มาตราการ => มาตรการ

ดำเนินการเรียบร้อยครับ (ผิดเต็มเลย โฮ)

I'm ordinary man; who desires nothing more than just an ordinary chance to live exactly what he likes and do precisely what he wants.

@ Virusfowl

I'm not a dev. not yet a user.

คำว่า "ดิจิตอล" นี่คุณ panurat2000 เหมือนเคยแย้งคุณ ตะโร่งโต้ง ให้ใช้คำว่า "ดิจิตอล" นิครับไม่ใช่ "ดิจิทัล" ผมจำได้ ฮ่า

ราชบัณฑิตยสถาน = ดิจิทัล

กสทช. = ดิจิตอล

ปัญหา Interpretation inconsistency ของแท้

I'm ordinary man; who desires nothing more than just an ordinary chance to live exactly what he likes and do precisely what he wants.

orzzz

ขอบคุณครับ เพิ่งทราบ

ก็คือว่าเขียนข่าวตามที่กสทช. ใช้สินะครับ

ถ้าเขียนข่าวการทำงานคงออกมาประมาณ "การส่งสัญญาณแบบดิจิทัลของทีวีดิจิตอลนั้น..." ล่ะครับ :p