การใช้บริการคลาวด์สตอเรจนั้นนับเป็นความสะดวกอย่างมาก เพราะผู้ใช้สามารถใช้งานได้ทั้งสำหรับงานภายในที่ผู้เข้าถึงไฟล์ต้องมีสิทธิ์เฉพาะ หรือใช้เผยแพร่ไฟล์ต่อสาธารณะก็ทำได้ง่ายเพียงไม่กี่คำสั่ง แต่ความผิดพลาดเช่นนี้คงเกิดขึ้นเรื่อยๆ ทำให้ทาง AWS เผยแพร่บล็อกการมอนิเตอร์ S3 เพื่อมอนิเตอร์สถานะการตั้งค่าของ bucket ว่ามีการเปิดต่อสาธารณะหรือไม่

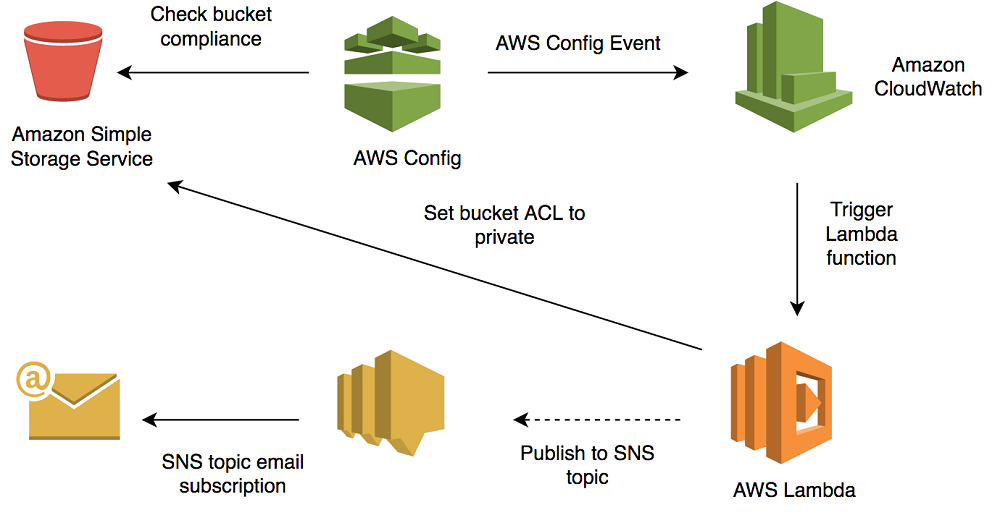

สถาปัตยกรรมที่ AWS เสนอ ใช้ฟีเจอร์ AWS Config Event ที่แจ้งเตือนเมื่อมีการคอนฟิกค่าใหม่ จากนั้นมอนิเตอร์ความเปลี่ยนแปลงด้วย CloudWatch และส่งค่าเข้าไปยัง Lambda เพื่อตั้งค่ากลับเป็น bucket ปิดโดยอัตโนมัติหากพบว่า bucket ที่เปิดขึ้นมาไม่ได้รับอนุญาต พร้อมกับแจ้งเตือนผู้ดูแลระบบผ่านบริการ SNS

บทความสอนในระดับจับมือทำ แสดงการคอนฟิกทีละระบบ และโค้ดสำหรับ AWS Lambda พร้อมกับเตือนให้ตรวจสอบว่าระบบทั้งหมดทำงานได้ถูกต้องดี

หากคอนฟิกยากเกินไป ติดต่อ AWS Partner น่าจะทำให้ได้กันแทบทุกราย

ที่มา - AWS Security Blog

Comments

สอนในระดับจับมือทำ 555 โอย เห็นภาพชัดมาก

..: เรื่อยไป

"หากคอนฟิกยากเกินไป ติดต่อ AWS Partner น่าะจะทำให้ได้กันแทบทุกราย"

เอ๊ะ..คุ้นๆ ว่าเจ้าที่โดน เป็น AWS Partner เจ้าใหญ่เลยนะครับ :P

มีคำว่า "แทบ" แสดงว่าต้องยกเว้นบางรายไว้แน่ๆ เลย

นั่งอ่านไปก็รู้สึกแสบๆ เบาๆ พอเจอประโยคนี้ผมหลุดขำก๊ากเลย

?

น่าะจะ => น่าจะ

หากคอนฟิกยากเกินไป ติดต่อคนในหน่วยงานเครือเดียวกันเอง น่าจะทำให้ได้กันแทบทุกราย :v

Blog | Twitter

+1 คนทำได้มีเยอะ แต่คนที่อธิบายให้คนตัดสินใจเข้าใจซิยาก

จงใจเปิดครับ เพราะสะดวกสะบาย ไม่ต้องจำว่า password คือ P@$$w0rd หรือ 1234

AWS Authorized Training เลยมั้ยละ

เป็นเรื่องที่ไม่ควรพลาดเลย

ควรให้คนที่เข้าใจ security กับ AWS ไปใช้ cloudformation เพื่อกำหนดการใช้ AWS resources/services พร้อมกำหนด role กับ permission ที่เหมาะสม ควรจำกัดไม่ให้ผู้ใช้เข้าถึง access key, AWS account, และ AWS console แล้วเมื่อไหร่ก็ตามที่ผู้ใช้คนไหน/แอพไหนต้องการใช้ AWS ส่วนใดก็ตาม ก็ให้ role ที่เหมาะสมกับเขาไป แล้วก็ใช้ AWS Config มาช่วยหา config drift อีกที(กันพลาด) แถมช่วย audit ได้ด้วย แต่ส่วนตัวผมชอบ Inspec (Chef) เป็น opensource ด้วย ใช้กับ AWS ได้ดี ใช้กับ S3 bucket ก็ง่าย

My Blog

ฉลาดลึก โง่กว้าง

คือดีหรือไม่ดีอะครับ 5555

ทำไมมันเจ็บ

แต่รายนั้นเขาอ้างเด็กฝึกงานเหมือน Dtac หรือยังนะ