เมื่อคืนที่ผ่านมาข่าวข้อมูลหลุด 773 ล้านรายการคงทำให้หลายคนตกใจ คำแนะนำเบื้องต้นคือหากพบอีเมลตัวเองในเว็บ ';--have i been pwned? (HIBP) ก็ให้เปลี่ยนรหัสผ่านเสียใหม่ นอกจากนี้ในระยะยาวควรหาทางเลือกใช้การล็อกอินหลายขั้นตอน (multifactor authentication) เพื่อลดความเสี่ยงเสีย

อย่างไรก็ดี ข้อมูลหลุดแต่ละครั้งมีความร้ายแรงไม่เท่ากัน ตัวเว็บ HIBP เองแสดงข้อมูลสั้นๆ เพื่อบอกว่าระดับความร้ายแรงอยู่ระดับใด ในบทความนี้เราจะแนะนำจุดสังเกตสำคัญ ดังนี้

ข้อมูลอะไรหลุดไปบ้าง

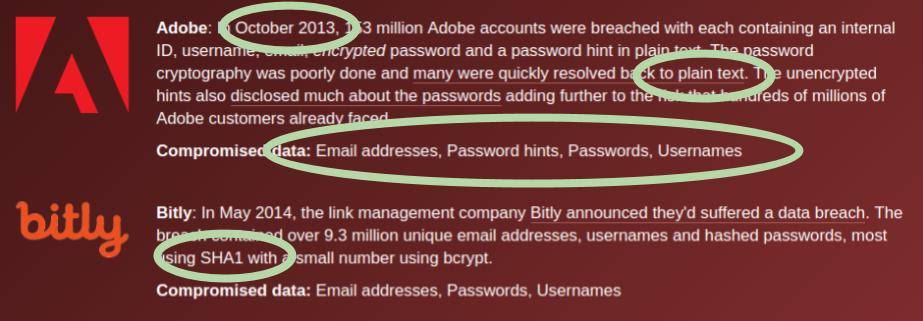

ข้อมูลที่สำคัญที่สุดคือรายการ "Compromised data" ที่บอกว่ามูลอะไรที่หลุดมากับข้อมูลชุดนั้นบ้าง บางครั้งข้อมูลหลุดแค่เพียงอีเมล และชื่อผู้ใช้ โดยที่รหัสผ่านหรือข้อมูลอื่นไม่ได้หลุดตามออกมาด้วย แม้จะไม่ร้ายแรงมากแต่ก็มีผลกับคนที่ต้องการปิดบังชื่อผู้ใช้ไม่ให้เชื่อมโยงกับอีเมล ข้อมูลหลักๆ ที่มักหลุดออกมา เช่น

- ชื่อผู้ใช้

- อีเมล

- รหัสผ่าน

- คำถามรีเซ็ตรหัสผ่าน มีใช้งานในเว็บเก่าๆ จำนวนมาก

- คำใบ้รหัสผ่าน

- ข้อมูลการใช้งาน บางครั้งอาจจะหมายถึงล็อกการเข้าเว็บทุกหน้า, รายการที่ไปโพสหรือกดไลค์ไว้, หมายเลขไอพีที่เข้าใช้งาน, หรือข้อมูลอื่นในเว็บ

ข้อมูลหลุดเมื่อไหร่

ในกรณีที่อีเมลเราใช้งานมานานแล้ว ก็มักจะมีโอกาสพบข้อมูลหลุดสูงขึ้นเรื่อยๆ หลายเว็บอาจจะแทบไม่มีคนใช้งานแล้ว ในเว็บ HIBP บอกช่วงเวลาที่ข้อมูลหลุดออกมา ถ้าเราจำได้ว่าเปลี่ยนรหัสผ่านไปหลังจากที่ข้อมูลนั้นหลุดออกมาแล้วก็ลดความกังวลไปได้

ข้อมูลหลุดในรูปแบบใด

ข้อมูลที่สำคัญที่สุดคือรหัสผ่าน ทาง HIBP จะรายงานตัวรูปแบบของข้อมูลที่หลุดออกมาไว้อย่างละเอียด โดยทั่วไปจะมีรูปแบบดังนี้

- ไม่เข้ารหัสเลย (plaintext) เป็นรูปแบบการเก็บรหัสผ่านที่แย่ที่สุด เมื่อข้อมูลรหัสผ่านหลุดออกมา มักมีคนร้ายพยายามนำรหัสผ่านและอีเมลเหล่านี้ไปทดสอบล็อกอินเว็บอื่นๆ อย่างรวดเร็ว ควรเร่งเปลี่ยนรหัสทุกบริการที่ใช้รหัสผ่านซ้ำกัน

- เข้ารหัสแต่อ่อนแอ เว็บมีการเข้ารหัสด้วยกระบวนการที่ไม่มาตรฐานนัก และอ่อนแอจนกระทั่งแฮกเกอร์สามารถแกะข้อมูลกลับมาเป็นข้อมูลไม่เข้ารหัสได้อยู่ดี โดยทั่วไปแล้วการเก็บข้อมูลแบบนี้ ก็ยังดีกว่าการไม่เข้ารหัสบ้าง เพราะมักสร้างความลำบากให้แฮกเกอร์ แต่ก็ช่วยอะไรไม่ได้มากนัก

- เข้ารหัสด้วยการแฮช มาตรฐานการพัฒนาเว็บในช่วงหลายสิบปีที่ผ่านมา มักให้นักพัฒนาเก็บข้อมูลแฮชรหัสผ่านเอาไว้ ทำให้คนร้ายแม้ได้ข้อมูลไปก็ไม่รู้ว่ารหัสผ่านที่จริงแล้วเป็นอะไร แต่การแฮชนั้นมีกระบวนการมาตรฐานที่เป็นที่นิยมไม่กี่กระบกวนการ เช่น MD5, SHA1, SHA2, bcrypt หากรหัสผ่านเราอ่อนแอ เป็นรหัสผ่านที่เป็นที่นิยม รวมถึงเป็นรหัสผ่านที่เคยหลุดมาแบบไม่เข้ารหัส แฮกเกอร์ก็อาจจะนำรหัสผ่านเหล่านั้นมาแฮชเตรียมไว้แล้ว เพื่อเทียบหาว่ามีคนใช้รหัสผ่านเหล่านั้นที่อื่นอีกหรือไม่

- เข้ารหัสด้วยการแฮชพร้อมข้อมูล salt นับเป็นกระบวนการเก็บรหัสผ่านที่ดีที่สุดในตอนนี้ โดยนักพัฒนาจะนำข้อมูลอื่น มาเชื่อมต่อกับรหัสผ่านของผู้ใช้แล้วจึงแฮช เช่น

SHA1("Weak Password" + "@dkralrp")โดยที่ "@dkralrp" เป็นค่า salt ที่มักเป็นข้อมูลสุ่มขึ้นมา กระบวนการเช่นนี้ทำให้แม้ค่าแฮชหลุดออกไปก็จะไม่ซ้ำกับฐานข้อมูลอื่นเลย หากค่า salt ไม่ได้หลุดออกมาด้วยการเทียบหารหัสผ่านก็จะยากมาก หรือหากหลุดออกมาด้วยก็จะซื้อเวลาให้เหยื่อได้ช่วงเวลาหนึ่งกว่าที่แฮกเกอร์จะสามารถเทียบได้ว่ารหัสผ่านนี้น่าจะใช้เว็บอื่นหรือไม่

ส่งท้าย: เปลี่ยนนิสัย ลดความเสี่ยง

ปัญหาข้อมูลหลุดคงเป็นปัญหาที่เราจะเจอกันไปอีกตราบเท่าที่โลกนี้ยังมีคอมพิวเตอร์และยังมีแฮกเกอร์ แต่เราสามารถลดความเสี่ยงตัวเองได้ ด้วยแนวทางดังนี้

- ไม่ใช้รหัสผ่านซ้ำกันหลายเว็บ การเลือกใช้รหัสผ่านซ้ำกันไปมาหลายบริการสร้างความเสี่ยงให้ตัวเองได้มากมหาศาล ขอเพียงข้อมูลบริการใดหลุดออกมาแฮกเกอร์ก็สามารถนำข้อมูลไปใช้ที่อื่นได้ทันที หากมีบริการจำนวนมากและรหัสผ่านเยอะเกินจำไหว ให้ใช้ซอฟต์แวร์จัดการรหัสผ่านที่มีอยู่มากมายตอนนี้ ซอฟต์แวร์ฟรีและโอเพนซอร์ส ก็ยังมีเช่น KeePass เป็นต้น แม้แต่ซอฟต์แวร์เสียเงินจำนวนมากก็มักมีแพ็กเกจฟรี เช่น LastPass

- ใช้รหัสผ่านที่แข็งแกร่ง การตั้งรหัสผ่านเป็นความยากสำหรับทุกคน เรามักติดนิสัยสร้างรหัสผ่านง่ายๆ ทำให้บางครั้งแม้จะไม่ได้ใช้รหัสผ่านซ้ำกัน แต่รหัสผ่านเหล่านั้นก็มีอยู่บนฐานข้อมูลโดยบังเอิญ การสร้างรหัสผ่านที่ยาวพอสมควร (เกิน 8 ตัวอักษร) และสุ่มค่อนข้างสมบูรณ์เป็นแนวทางสำคัญ แอปจัดการรหัสผ่านมักมีบริการสร้างรหัสผ่านให้ หรือคำสั่งในลินุกซ์เองก็มีคำสั่ง pwgen เป็นต้น

- เปิดใช้การล็อกอินหลายขั้นตอน เว็บที่ข้อมูลส่วนตัวสูงๆ มักมีการเลือกล็อกอินหลายขั้นตอนให้ใช้งาน ควรเปิดใช้เสมอ โดยระดับความปลอดภัยต่างกันไป เว็บสำคัญๆ เช่น เฟซบุ๊ก, Gmail, และทวิตเตอร์ ล้วนรองรับกุญแจ FIDO ส่วนเว็บอื่นๆ อาจจะมีตัวเลือก SMS หรือแอปบอกโค้ดตามเวลา ก็เลือกใช้งานได้เช่นกัน

Comments

เปลี่ยนใหม่ทุกเมลล์ แต่ละเมลล์ไม่ซ้ำกัน

กลับไปไล่เปลี่ยนพาสเวิร์ดทุกเวปจนครบ

เปลี่ยนไปประมาณ 60website 60account

กว่าจะเปลี่ยนหมด หมดเวลาไปครึ่งวัน T-T

ซ้ำกัน หรือว่า ซ้ำกับเว็บอื่น ครับ?

~ HudchewMan's Station & @HudchewMan~

กระบกวนการ => กระบวนการ

พฤติกรรมของผมคือ

อีเมล์หลัก ที่ใช้โยงกับธุรกรรมที่มีเงินเข้ามาเกี่ยวข้อง พาสเวิร์ดจะแน่นหนา

อีเมล์รอง ใช้พาสอีกชุด และใช้เมลนี้สมัครทุกๆอย่างที่อยากเล่น พาสที่ใช้สมัครเว็บบอร์ดหรือเกมจะเป็นแบบง่ายๆ แต่ไม่เหมือนกับอีเมลรอง

แต่เอาอีเมลหลักและอีเมลรองเชคแล้วไม่เจอแฮะ

ส่วนตัวใช้อีเมลหลายบัญชี และแยกตามประเภทการใช้งานแล้วค่อย forwarding เข้ามาอีเมลบัญชีหลักที่ใช้ ถึงจะไม่ค่อยเกี่ยวกับหัวข้อ แต่ไล่เช็ค ๆ ดูแล้วไม่มีตัวไหนที่หลุดเลย ถือว่าโชคดีไป :3

ผมเจอว่าโดนเจาะ แต่เปนพวกเวบบอร์ดทั่วไป ที่ผมใช้รหัสผ่านง่ายๆคุ่กะอีเมล์ ส่วนตัวอีเมลเองจะใช้รหัสผ่านอีกชุดที่ซับซ้อนกว่า +2 factor คิดว่าไม่น่าเป็นห่วง

ถ้าโดนเอาบัญชีที่ถูกเจาะ ไปโพสต์ หรือทำสิ่งผิดกฎหมายในบอร์ดนั้นๆ ล่ะครับ?

เว็บตรวจสอบแต่ไม่ถูกต้อง ผมใส่ เมล์ googlemail บอกว่าไม่ปลอดภัย มีรายการ Dropbox ที่น่าสงสัย แต่ Dropbox ผมใช้ outlook ล็อกอิน สงสัยเหมือนกันครับ

เคยเอา gmail ไปสมัครไว้รึเปล่าครับ ลอง login / recover รหัสผ่านดู

อีเมล์ผม onestoryXXX@googlemail.com และ onestoryXXX@gmail.com มันคือเมล์ตัวเดียวกันครับ ผมใช้ได้ทั้งสองโดเมน แต่ตรวจสอบมีปัญหาแค่ googlemail.com ผมเลยสงสัยว่าถ้าโดนก็ต้องแจ้งเตือนทั้งสองที่ 555 แต่ก็ไม่ได้นิ่งนอนใจ เปลี่ยนรหัสเว็บที่แจ้งมาเรียบร้อยแล้วครับ

สงสัยอีกอย่าง Dropbox ผมตั้งรหัสแบบสุ่มยากมาก 18 ตัวตามที่ Safari บน iOS แนะนำ แถมตั้ง Authorize ไว้สองขั้นตอน ต้องยืนยันผ่าน SMS ด้วยอีกชั้นน่าจะปลอดภัยนะครับ

มันเขียนไม่เหมือนกัน มันเลยนับเป็นคนละเมลครับ ต่อให้เช็คเจอ @googlemail ก็ไม่ได้หมายความว่าจะเจอกับ @gmail ถูกแล้ว

Google Account เดียวกัน != อีเมลเดียวกันครับ

ผมช่วยอธิบายเสริมให้สองท่านด้านบน

ในมุมของอีเมล์แอดเดรสบนระบบที่คุณไปเปิดบัญชี (ในที่นี้คือ gmail)

googlemail กับ gmail ถือเป็น alias ซึ่งกันและกัน คุณสามารถ login เข้าบริการด้วยทั้งสองเมล์แอดเดรสได้ไม่มีความต่างกัน เพราะ Google เองเป็นผู้ทำ alias นั้นให้ เหมือนเรียกคุณด้วยชื่อเล่นและชื่อจริง ถือเป็นคนๆ เดียวกัน เพราะ Google รู้จักคุณทั้งชื่อเล่นและชื่อจริง

แต่กับระบบอื่นเช่น dropbox มันไม่รู้ว่าทั้งสองอีเมล์แอดเดรสคืออันเดียวกัน เขียนต่างกันถือว่าเป็นคนละอัน เหมือนคุณไปโรงพยาบาล ลงชื่อด้วยชื่อจริงเอาไว้ แต่เมื่อถึงเวลารับยา คุณไปแจ้งเจ้าหน้าที่ด้วยชื่อเล่น เจ้าหน้าที่เค้าก็ไม่รู้จักชื่อเล่นคุณครับ

และระบบเช่น dropbox ไม่สนับสนุนการใช้หลายอีเมล์แอดเดรสต่อ 1 บัญชี แปลว่ามันจะไม่มีทางรู้จักชื่อทั้งสองของคุณครับ

คุณ Neung-Friend ลบเมล์ทิ้งเปลี่ยนเป็น mask ดีกว่ามั้ยครับ

Russia is just nazi who accuse the others for being nazi.

someone once said : ผมก็ด่าของผมอยู่นะ :)

เท่าที่สุ่มดูของตัวเอง น่าจะเป็น email+pass ที่ใช่คู่กับเวบอื่นๆมากกว่าโดยเฉพาะพวกเวบบอร์ดที่ช่องโหว่เยอะ เพราะ email บางอันที่แทบไม่เคยไปสมัครเวบอื่นเลย ก็ไม่หลุด

เมลที่ใช้เป็นหลักหลุดแต่กับพวก dropbox กับเว็บบางเว็บ แต่เมลเก่าที่ไม่ได้ใช้หลายปีดันอยู่ใน list collection 1

อคติทำให้คนรับเหตุผลด้านเดียว

ผมว่าไม่มีเหตุผลอะไรที่ต้องตรวจสอบเลยครับ นอกจากอยากรู้อยากเห็น ถ้าไม่แน่ใจก็เปลี่ยน password เลยจบ

ที่สำคัญแน่ใจหรือครับว่าเวปนี้ไม่ใช่พวก collect email เพื่อเอาไปขายคนทำ marketing

ลองใส่ 123@gmail.com , 1234@gmail.com และเพิ่มตัวเลขไปเรื่อย ๆ ดูครับ ผมใส่ถึง 1234567890123@gmail.com มันก็บอกว่าโดน หรือจะลองใส่ย้อนกลับ 987...@gmail.com ดูก็ได้ มัน report ว่าโดนหมด คิดได้อย่างเดียวว่าพี่แกใช้ algorithm base ไม่ใช่ database base อาจจะผสมกับ random ด้วยก็ได้

ผมมีemail สิบกว่าชุด มีทั้งโดนและไม่โดนครับ

ที่โดนจะเป็นชุดหลักทีใช้งานบ่อย ไปสมัครตามเวบ ตามบอร์ดตปท. แต่ดูแล้วน่าจะเป็นจากพวกเวบบอร์ดมากกว่า พวกนี้ใช้ password ง่อยๆง่ายๆ คนละชุดกับ pass หลัก

ส่วนที่ไม่โดนคือแทบไม่เคยไปลงทะเบียนอะไรข้างนอกเลย สมัครเพื่อเป็น account ติดเครื่อง android เท่านั้น(ผมไม่ใช้ account ซ้ำ เพื่อที่จะเปิด mode share location แยกเครื่องกันได้หมด)

ส่วนพวกสุ่มประหลาดๆ เช่น y@y.com พวกนี้ผมว่ามันมีคนใช้สุ่มลงทะเบียนตามบอร์ดเยอะๆ ถ้าไม่มีการ validate email ยังไงก็ใส่มั่วๆกันเพียบ

ที่ผมกรอกไปว่าไม่โดนก็มีเยอะครับ

เช็คที่เวป โดยใช้อีเมล์ ผมที่ใช้ประจำ บอกว่าโดน

แต่หากแยกเอารหัสที่ใช้ล็อคอินอีเมล์นี้ ไปเช็คดู บอกว่าไม่โดน งงๆ

หมายความว่า ที่หลุด คือ ชื่ออีเมล์ กับพาสของเว็ปที่เราเอาอีเมล์ไปสมัครใช่มั้ยครับ

แต่พาสที่ใช้กับอีเมล์ไม่ได้หลุด ใช่รึเปล่า (งงๆ มั้ยครับ)

เช่น สมมุติ ที่เวป Gmail อีเมล์ 12345@gmail.com ใช้พาส 9876543210

แต่ใช้อีเมล์ 12345@gmail.com สมัครเป็นสมาชิกที่ xxx.com ตั้งรหัสว่า abcdef

แล้วเช็คว่าโดนรึเปล่า โดยอีเมล์ 12345@gmail.com ผลบอกว่าโดน

แต่หากไปเช็คโดยใช้พาส 9876543210 บอกว่าปลอดภัย ไม่เจอ ไม่มีหลุด ???

มีตรงไหนให้เช็คจากพาสเวิร์ดด้วยเหรอครับ?

แถบเมนูนำทางข้างบน แทปที่ 5 น่ะครับ มีแท็บ Passwords ที่ช่วยตรวจสอบว่าพาสเวิร์ดของเราถูกเจาะไปด้วยหรือไม่ โดยใส่พาสเวิร์ดที่เราจำได้ลงไป

เพิ่งเห็นเลยครับ ขอบคุณครับ