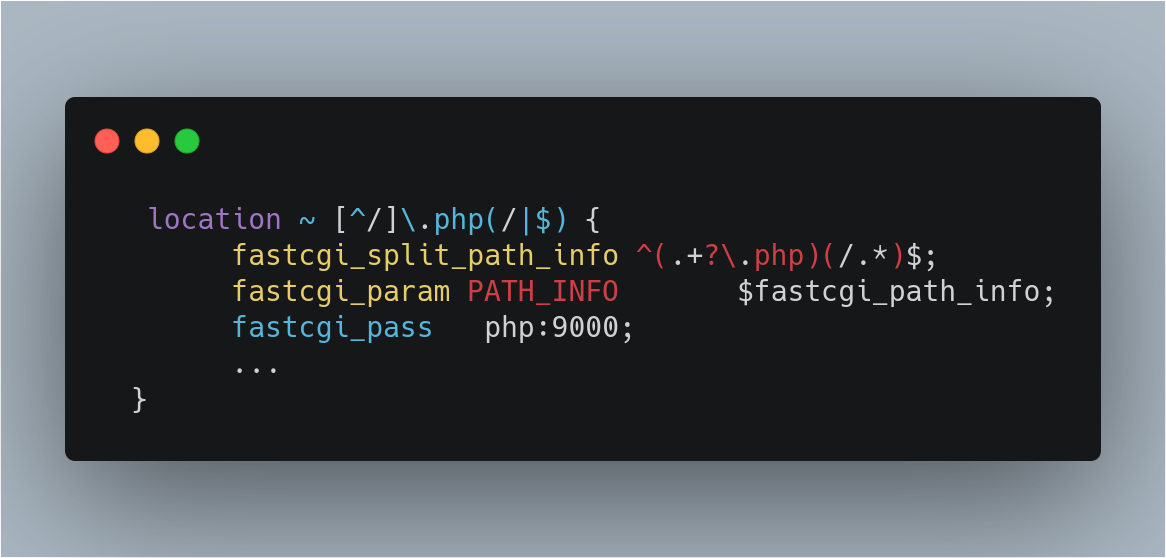

PHP รายงานช่องโหว่ CVE-2019-11043 ในโมดูล FPM ที่ตรวจสอบค่าในตัวแปร environment ไม่ดีพอ ทำให้เมื่อคอนฟิกใน nginx บางรูปแบบแล้วทำให้แฮกเกอร์ยิง URL ที่ออกแบบมาเฉพาะทำให้รันโค้ดในเซิร์ฟเวอร์ได้

ทาง PHP ออกแพตช์ รุ่น 7.3.11 และ 7.2.24 มาแก้ไขช่องโหว่นี้เรียบร้อยแล้ว หรือในกรณีที่ยังแพตช์ไม่ได้ สามารถบล็อก "%0a" ใน URL ซึ่งเป็นการเข้ารหัสอักขระ newline

แม้ว่าช่องโหว่จะร้ายแรงพอสมควร แต่รูปแบบที่ถูกโจมตีได้ก็ค่อนข้างจำกัด นักวิจัยได้ปล่อย PoC บน dropbox โดยหากคอนฟิกที่ใช้อยู่มีช่องโหว่ ตัว PHP จะแครชไป

Get latest news from Blognone

Follow @twitterapi

Comments

โชคดีระบบลูกค้ายังใช้ php5 อยู่... T_T

ไปโดนช่องโหว่อื่นแทน เพราะ php5 ตอนนี้ eol แล้ว ...

ในน้ำตามีเลข 555 ซ่อนอยู่

ไม่ค่อยมีใครอัพแพตช์ อยู่ดี ฮ่า :)

ถ้าเป็น server provider ของต่างประเทศ

เขาอัพกันประจำครับ

สองปีที่ผ่านมาเหนื่อยใจมาก ทำ service ไว้ใช้เองเล่นๆ แต่ต้องมานั่งตามปะรอยรั่วยุบยิบไปหมด

เป็นหนึ่งในเหตุที่ผมใช้พวก serverless แหละครับ ไม่มีกำลังคนจะไปสู้รบตบมือ

ทำใจให้ชินครับ มันกลายเป็นเทรนปรกติไปแล้ว ทำเล่นๆ แต่มีต้นทุนจริงๆ ในการดูแล

ต้นทุนแพงที่สุดคือเวลานี่แหละครับ