OpenSSH ออกเวอร์ชั่น 8.3 วันนี้โดยประกาศออกมาพร้อมกับอ้างถึงรายงานวิจัย "SHA-1 is a Shambles" ที่ตีพิมพ์เมื่อต้นปีที่ผ่านมา โดยมีต้นทุนการปลอมค่าแฮช SHA-1 แบบ chosen-prefix อยู่ที่ 45,000 ดอลลาร์ นับเป็นค่าที่ถูกเกินไปสำหรับการใช้งานที่ต้องการความปลอดภัยสูง ทำให้ทาง OpenSSH เตรียมเลิกรองรับกุญแจล็อกอินแบบ ssh-rsa

กุญแจแบบ ssh-rsa นับเป็นกุญแจแบบดั้งเดิมของ SSH ที่ใช้กุญแจเข้ารหัสในการล็อกอินกำหนดเป็นมาตรฐาน RFC4432 ในช่วงเวลาไล่เลี่ยกับมาตรฐานของโปรโตคอล SSH เอง RFC4251 และยังเป็นกุญแจที่ใช้กันกว้างขวางเนื่องจากก่อนหน้านี้เซิร์ฟเวอร์แทบทุกตัวรองรับกุญแจ ssh-rsa ทั้งสิ้น

ตัวโครงการ OpenSSH เองรองรับกุญแจแบบอื่นๆ ที่ปลอดภัยกว่ามาเป็นเวลานาน เช่น ecdsa-sha2-nistp256 รองรับตั้งแต่ OpenSSH 5.7, ssh-ed25519 รองรับตั้งแต่ OpenSSH 6.5, และ rsa-sha2-256 ที่เปลี่ยนเฉพาะค่าแฮช รองรับตั้งแต่ OpenSSH 7.2

ทาง OpenSSH ระบุเพียงว่าจะเลิกรองรับกุญแจ ssh-rsa ในเวอร์ชั่นอันใกล้ โดยไม่ได้ระบุว่าอีกกี่เวอร์ชั่นแน่นอน แต่ทุกคนก็อาจจะควรเริ่มเปลี่ยนกุญแจกันได้

ที่มา - OpenSSH

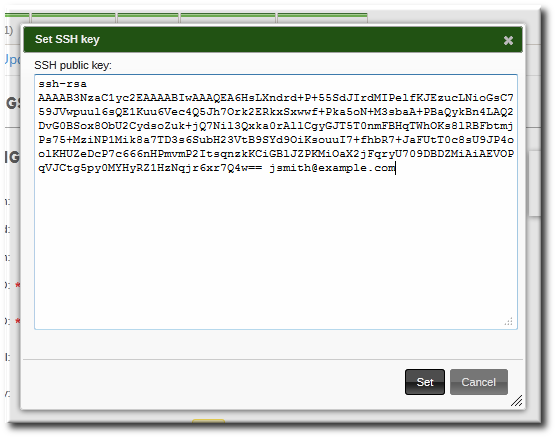

ภาพตัวอย่างกุญแจ ssh-rsa บน Red Hat Enterprise Linux 6.0 จาก Red Hat

Comments

sha-rsa > ssh-rsa

พูดถึง OpenSSH ก็นึกถึง OpenBSD ไม่ค่อยเห็นชุมชนในเมืองไทยใช้ openbsd เท่าไหร่เลย ส่วน freebsd ตอนนี้ก็เงียบ สงสัย linux กลืนกินไปหมดแล้ว

รอ Azure รองรับ ED25519