มัลแวร์ Pegasus ของ NSO Group มีความซับซ้อนสูง และสามารถทะลุระบบป้องกันของบริษัทต่างๆ ได้อย่างมีประสิทธิภาพจนบริษัทไอทีจำนวนมากรวมถึงแอปเปิลฟ้อง วันนี้ทาง Project Zero ของกูเกิลก็ออกมาวิเคราะห์ความเก่งกาจของกระบวนการเจาะเข้าไปวางมัลแวร์ในโทรศัพท์

Project Zero พบว่ากระบวนการแฮกโทรศัพท์แบบไม่ต้องคลิกใดๆ (zero click) ของ NSO Group อาศัยการส่งไฟล์ภาพนามสกุลไฟล์เป็น GIF ที่ iMessage จะพยายามแสดงภาพทันที แต่เนื้อไฟล์ภายในที่จริงแล้วเป็น PDF ที่ตัว iMessage จะรู้เมื่ออ่านเนื้อไฟล์ และพยายามเรนเดอร์ภาพอยู่ดีด้วย CoreGraphics PDF

แม้ว่าไฟล์ PDF นั้นสามารถใส่จาวาสคริปต์ได้ และเป็นจุดที่แฮกเกอร์มักใช้โจมตีระบบต่างๆ เรื่อยๆ แต่ใน CoreGraphic นั้นไม่ได้รันจาวาสคริปต์ใน PDF ทำให้ NSO หันไปใช้ตัวเข้ารหัสบีบอัดภาพ JBIG2 ที่รับข้อมูลภาพขาวดำที่บีบอัดอย่างหนัก และกระบวนการขยายข้อมูลกลับเป็นภาพต้องทำตามคำสั่งในไฟล์ภาพค่อนข้างซับซ้อน โดย JBIG2 ได้รับความนิยมในสแกนเนอร์เก่าๆ จำนวนมากเพราะได้ไฟล์เล็ก ตัว PDF นั้นรองรับการใส่ภาพ JBIG2 จนทุกวันนี้

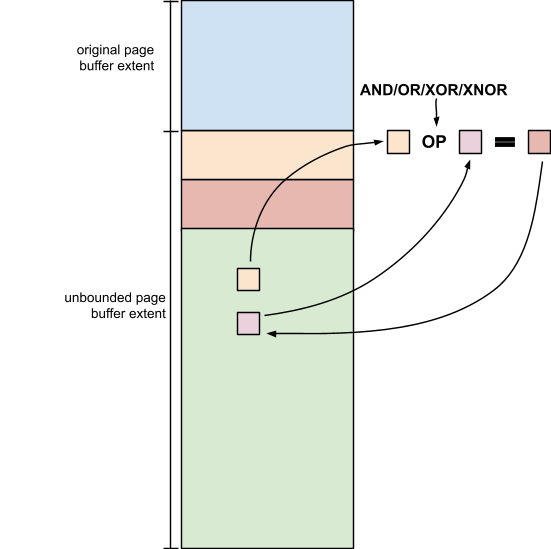

ความซับซ้อนของฟอร์แมต JBIG2 ทำให้ NSO สามารถควบคุมการทำงานของตัวขยายภาพจนทำงานได้เหมือน logic gate และเมื่อต่อ logic gate จำนวนกว่า 70,000 ชุดก็ได้คอมพิวเตอร์เสมือนขนาดเล็กรันอยู่บนตัวขยายข้อมูลภาพ ทาง NSO สามารถเขียนโปรแกรมบนคอมพิวเตอร์เสมือนนี้เพื่อค้นหาข้อมูลหน่วยความจำ และการรันสคริปต์ได้โดยไม่ต้องอาศัยเอนจินรันสคริปต์เลยก็นับเป็นความเก่งกาจของมัลแวร์ตัวนี้

การรันสคริปต์จากไฟล์ภาพได้เป็นเพียงจุดเริ่มต้น ทาง Project Zero ระบุว่าจะเล่าถึงกระบวนการเจาะทะลุ sandbox ของตัวขยายข้อมูลภาพต่อไป

ที่มา - Project Zero

Comments

กระบวนการเจาะเจ้าไปวางมัลแวร์ >> กระบวนการเจาะเข้าไปวางมัลแวร์

อ่านดูแล้วทึ่งจริงๆ

สั้นๆคือเขียนสคริปให้ตัวขยายการบีบอัดภาพสร้างมินิคอมพิวเตอร์ขึ้นมาภายในแล้วแฮ็กจากตรงนั้น โดยสคริปที่ว่าอาจจะอยู่ในไฟล์ meme gif เล็กๆไฟล์เดียว

OMG+WTF มาก

gif เป็นแค่นามสกุลหลอกครับ ตัวไฟล์จริงๆ อยู่ในภาพใน pdf อีกที

ส่งไฟล์ .gif ก็สามารถเจาะไอโฟนได้แล้ว แน่นอนจริงๆ

ยุคหนึ่งก็ใช้ Jailbreak ด้วยไฟล์ PDF นี่แหละครับ

I need healing.

สุดยอดเลย

Jusci - Google Plus - Twitter

๋JBIG2 นี่ดูท่าจะไม่ได้ไปต่อ

โหดจริง

That is the way things are.