การสื่อสารผ่านโทรศัพท์มือถือบนเครือข่ายดิจิทัลนั้นมีการพัฒนามายาวนาน และมาตรฐานหลายตัวที่ออกมานับสิบปีแล้วก็ยังคงมีอุปกรณ์รองรับอยู่แม้มาตรฐานใหม่ๆ จะแก้ไขไปมากแล้ว สัปดาห์ที่ผ่านมากองบัญชาการตำรวจสืบสวนสอบสวนอาชญากรรมทางเทคโนโลยี (บก.สอท.) ก็ประกาศจับกุมกลุ่มคนร้ายที่อาศัยการโจมตีด้วยการตั้งสถานีปลอม (False Base Station) เพื่อยิง SMS เข้าไปยังโทรศัพท์มือถือโดยตรง ในบทความนี้จะมาสำรวจถึงการโจมตีรูปแบบนี้

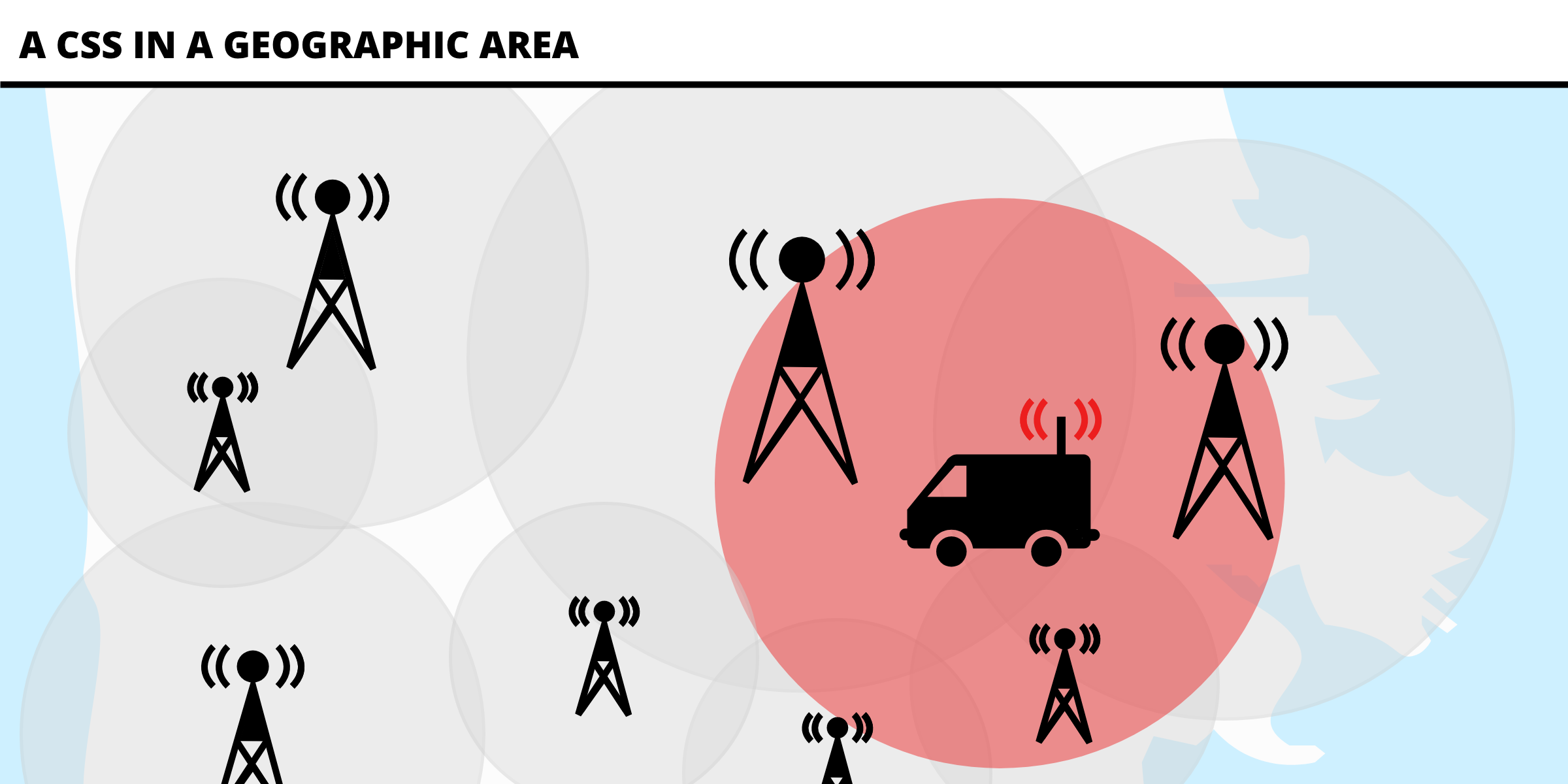

การตั้งสถานีปลอมมีชื่อเรียการโจมตีหลากหลาย เช่น false base station, IMSI catcher, Stingray, rogue base station, cell-site simulator โดยแนวทางการโจมตีเหมือนกันหมด คือคนร้ายพยายามตั้งเสาสัญญาณโทรศัพท์มือถือ ปลอมตัวเป็นเครือข่ายโทรศัพท์มือถือเพื่อโจมตีเหยื่อในรูปแบบต่างๆ ในกรณีของไทยที่เป็นข่าวใหญ่เนื่องจากคนร้ายสามารถส่ง SMS เข้ามาโดยไม่ต้องใช้ซิม แต่รายงานของ 3GPP ระบุถึงแนวทางการโจมตีว่าคนร้ายอาจจะต้องการผล 1 ใน 4 รูปแบบ ได้แก่

- โจมตีโทรศัพท์ไม่ให้เชื่อมต่อเครือข่ายใดๆ

- โจมตีเครือข่าย ไม่ให้สามารถให้บริการโทรศัพท์ได้ตามปกติ

- แทรกบริการของตัวเอง เช่น โทรศัพท์, SMS เข้าไปยังโทรศัพท์มือถือ (ข่าวของไทยโดนโจมตีรูปแบบนี้)

- ดึงข้อมูลส่วนตัวผู้ใช้ ทำให้สามารถติดตามได้ว่าโทรศัพท์เครื่องใดอยู่ตำแหน่งใดบ้าง เป็นรูปแบบที่มีรายงานว่าตำรวจสหรัฐฯ ใช้งานอย่างต่อเนื่องตั้งแต่ปี 1995

คนร้ายที่โจมตีแบบ FBS อาศัยการยิงสัญญาณที่แรงกว่าเสาสัญญาณของจริง ทำให้ตัวโทรศัพท์มือถือตัดสินใจที่จะเชื่อมต่อไปยังเสาปลอมแทน เคยมีการศึกษาว่าหากคนร้ายส่งสัญญาณแรงกว่าเสาสัญญาณจริง 35dB ก็จะมีอัตราการล่อโทรศัพท์มือถือให้เข้ามาเชื่อมต่อสำเร็จที่ 80% และหากแรงกว่าเสาจริง 40dB ก็จะล่อสำเร็จ 100%

เครื่อง Stingray โดย Harris Corporation ขายให้กับหน่วยงานรัฐ เป็นที่มาของชื่อเรียกการโจมตีรูปแบบนี้ว่า Stingray

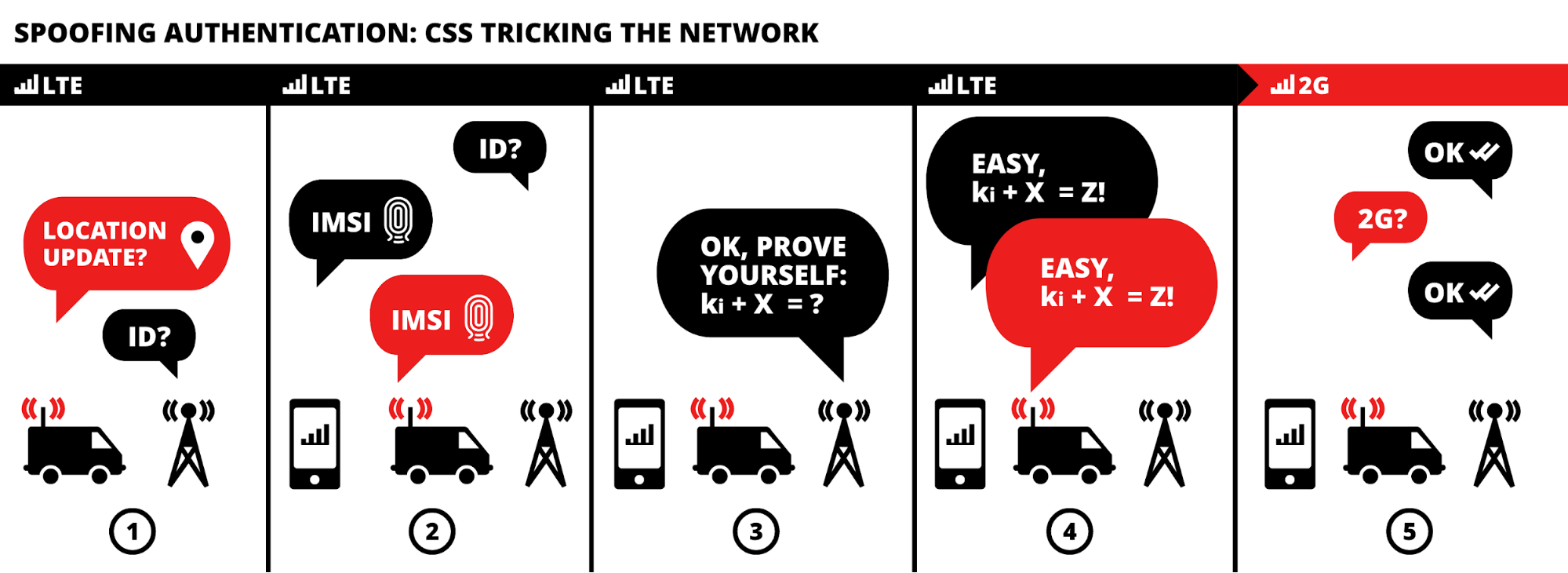

หลังจากคนร้ายสามารถล่อให้เหยื่อเชื่อมต่อแล้ว หากคนร้ายต้องการเพียงหมายเลขประจำตัวซิมของเหยื่อ (IMSI) ก็จะสามารถปลอมเป็นเสา 3G หรือ 4G ได้เลย แต่หากต้องการดักฟังการเชื่อมต่อ ปลอมตัวเป็นเสาสัญญาณโทรศัพท์มือถือและแทรกข้อมูลเข้าไป คนร้ายต้องบังคับให้เหยื่อเชื่อมต่อแบบ 2G หรือ GSM เนื่องจาก GSM อนุญาตให้เชื่อมต่อแบบไม่เข้ารหัส หรือใช้กระบวนการเข้ารหัสที่อ่อนแอเพียงพอที่จะแฮกได้โดยง่าย

3GPP ตระหนักว่ามีการโจมตี FBS มานาน และพยายามออกมาตรฐานใหม่ๆ เพื่อปิดช่องโหว่นี้ มาตรฐาน 3GPP Release 15 สำหรับ 5G ออกมาตั้งแต่ปี 2018 เพิ่มฟีเจอร์ความเป็นส่วนตัวขึ้นอีกหลายอย่าง โดยเฉพาะการปิดบังหมายเลขประจำตัวซิม (ใน 5G เรียกว่า Subscriber Permanent Identifier - SUPI) โดยเครือข่ายสามารถใช้งาน SUCI (Subscription Concealed Identifier) แทนได้ และยังมีเฟรมเวิร์คสำหรับตรวจหาเสาสัญญาณปลอม โดยขอข้อมูลสัญญาณวิทยุจากโทรศัพท์เอง

สำหรับการป้องกันการโจมตีจาก FBS นั้นอาจจะเลือกป้องกันตัวเองได้หลายระดับ เช่น การปิดใช้งาน 2G เพื่อป้องกันการถูกแทรก SMS หรือหากต้องการการป้องกันมากกว่านั้นสามารถเปิดใช้ 5G SA พร้อมฟีเจอร์ SUCI ซึ่งจำเป็นต้องใช้งาน eSIM และยังรองรับเฉพาะโทรศัพท์บางรุ่นเท่านั้น

อ่านเพิ่มเติม: รายงาน IMSI Catcher ของ EFF, Cable Labs

Comments

เพื่อ?

"ชื่อเรียการ" => "ชื่อเรียกการ"