มีรายงานช่องโหว่ของหน้าเว็บอเมซอนในส่วนของรายการหนังสือที่อัพโหลดโดยผู้ใช้ ทำให้แฮกเกอร์ที่ล่อให้ผู้ใช้อัพโหลดหนังสือเอง เช่น หนังสือเถื่อน สามารถขโมยบัญชีอเมซอนออกไปได้

ช่องโหว่นี้เป็นเพราะอเมซอนนำชื่อหนังสือไปแสดงบนหน้าเว็บโดยตรง ทำให้แฮกเกอร์สามารถตั้งชื่อหนังสือกลายเป็น <script src="https://www.example.org/script.js"></script> เพื่อให้หน้าเว็บโหลดเอาสคริปต์ขึ้นไปรัน

Benjamin Daniel Mussler นักวิจัยที่พบปัญหานี้รายงานปัญหาไปตั้งแต่ปลายปีที่แล้วและทางอเมซอนก็แก้ไปแล้วรอบหนึ่ง แต่ล่าสุดเมื่อกลางปีที่ผ่านมาอเมซอนก็ปรับหน้าเว็บทำให้มีปัญหานี้อีกครั้ง Mussler รายงานไปอีกครั้งแต่ไม่มีการตอบกลับเป็นเวลาสองเดือนเต็ม ทำให้เขาเปิดเผยบั๊กนี้สู่สาธารณะ และทางอเมซอนก็แก้ปัญหาในสี่วัน

ทางที่ดีระวังการดาวน์โหลดหนังสือจากแหล่งที่ไม่น่าไว้ใจกันไว้ครับ

ที่มา - B.FL7.DE

Comments

อ่านย่อหน้าแรกกับย่อหน้าที่สองแล้วงงมากครับ

โอ้ ข้อความหาย แก้แล้วนะครับ

lewcpe.com, @wasonliw

ขอบคุณครับ

โดน SQL injection เข้าไปง่ายๆ เลยสินะ :3

//ไอ้เราก็นึกว่า XSS//ตกลงมันได้ทั้งคู่เลยเว้ยเฮ้ย!

บล็อกส่วนตัวที่อัพเดตตามอารมณ์และความขยัน :P

เป็นหนึ่งในไม่กี่เว็บที่ผมเคยใช้ XSS เป็นประจำครับ ตอนนั้นใช้เพื่อเปิดการทำงานให้สามารถลบหนังสือทีละหลายๆ เล่มได้ (ทั้งแบบชื่อหนังสือตรงและกล่องติ๊ก) แต่ตอนนี้ระบบใหม่ทำได้เองอยู่แล้ว ถ้าแก้ XSS ไปได้ผมก็จะดีใจกว่านี้

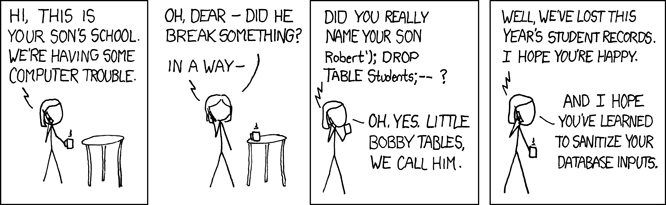

ภาพประกอบ

รู้สึกว่าหนังสือต้องถูกส่งมาผ่าน online ประเภท "Send To Kindle" หรือ (@kindle.com) เพื่อให้หนังสือเจ้าปัญหาไปอยู่ใน Personal Documents (Docs) ซึ่งอันนี้แหล่ะ ชื่อเอกสารจะไปโผล่ตรงนั้น

ถ้าโหลดผ่าน USB ตรงๆ น่าจะไม่เจอปัญหานี้