กระบวนการเข้ารหัสแบบ RC4 มีความเป็นไปได้ที่จะถูกเจาะมานานจากปัญหาคุณภาพเลขสุ่มเทียมที่ไม่ดีนัก แต่ก่อนหน้านี้แม้ RC4 จะมีความปลอดภัยต่ำกว่าที่ออกแบบไว้แต่ก็ยังไม่มีใครสาธิตการถอดรหัสภายในเวลาที่เป็นจริงนัก งานวิจัยล่าสุดจาก Mathy Vanhoef และ Frank Piessens นำเสนอการถอดรหัส cookie จาการเชื่อมต่อเว็บได้ภายในเวลาเพียง 75 ชั่วโมงเข้าใกล้การโจมตีอย่างจริงจังมากขึ้น

กระบวนการถอดรหัสนี้ นักวิจัยวางเว็บล่อให้เหยื่อเปิดทิ้งไว้เว็บล่อนี้จะส่ง request ไปยังเว็บที่เข้ารหัสด้วย HTTPS แบบ RC4 ด้วยความถี่ถึง 4450 ครั้งต่อวินาที ตัวนักวิจัยดักฟังข้อมูลทั้งหมด

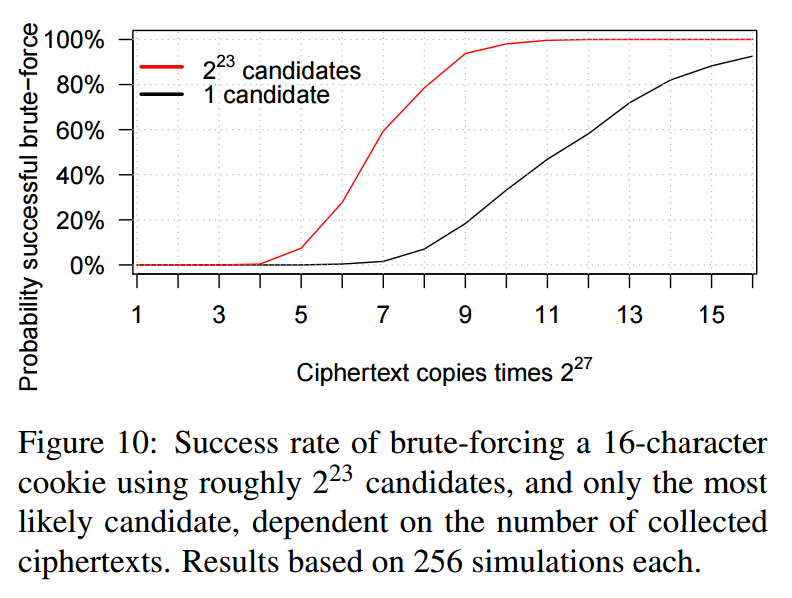

กระบวนถอดรหัส cookie อาศัยการ brute-force ค่า cookie โดยความไม่สมบูรณ์ของ RC4 และตำแหน่งของ cookie ใน HTTP request ที่ตรงกันทุกครั้ง ทำให้สามารถคาดเดา cookie ได้แม่นยำถึง 94% หากเห็นข้อมูลเข้ารหัสจำนวน 9 x 2^27 ชุด ข้อมูลเหล่านี้มีจำนวนมากแต่หากสั่งให้จาวาสคริปต์ใช้ XmlHttpRequest ไปเรื่อยๆ สูงสุด 4450 ครั้งต่อวินาทีก็จะทำสำเร็จได้ภายในเวลา 75 ชั่วโมง ในบางกรณีที่ cookie ยาวเพียง 16 ตัวอักษรอาจจะถอดรหัสสำเร็จภายในเวลา 52 ชั่วโมงเท่านั้น

งานวิจัยก่อนหน้านี้ต้องอาศัยการสังเกตข้อมูลเข้ารหัสจำนวน 13 x 2^30 ชุดทำให้ใช้เวลาถอดรหัสนานกว่างานวิจัยนี้มาก

ถึงตอนนี้ถ้าใครยังไม่เลิกใช้ RC4 ก็คงต้องวางแผนเลิกใช้งานกันเร็วๆ นี้แล้วครับ

ที่มา - ThreatPost

Comments

request เยอะขนาดนี้เลยในหนึ่งวิ เหยื่อไม่รู้ตัวก่อนก็ให้มันรู้ไป

จาการ => จากการ

ป้องกันที่จำนวน request/ second / user น่าจะโอเค กดให้เหลือ 1/10 + ปรับให้สร้าง cookies ใหม่ทุก 2 ชม. ก็น่าจะโอเคแล้วมั้ง

คำถามคือถ้าทำแบบนั้นได้ ทำไมปรับคอนฟิกเซิร์ฟเวอร์ให้ไปใช้ AES ไม่ได้?

lewcpe.com, @wasonliw