เมื่อคืนที่ผ่านมามีรายงานถึงช่องโหว่ CVE-2016-3714 ช่องโหว่นี้เปิดทางให้แฮกเกอร์สามารถส่งคำสั่งเข้าไปรันบนเครื่องเซิร์ฟเวอร์ได้จากการฟิลเตอร์อินพุตที่ไม่ดีพอ

ไฟล์ภาพในฟอร์แมต SVG และ MVG เปิดให้ระบุถึงไฟล์เพิ่มเติมผ่าน HTTP/HTTPS ได้และเมื่อมีการเรียกไฟล์ภายนอกเช่นนี้ ตัว ImageMagick ก็จะเรียกคำสั่ง wget ผ่านฟังก์ชั่น system แฮกเกอร์สามารถใส่ URL ที่กระตุ้นให้มีการรันคำสั่งใดๆ เช่น https://example.com"|ls "-la ตัวคำสั่ง ls -la ก็จะถูกรันขึ้นมา

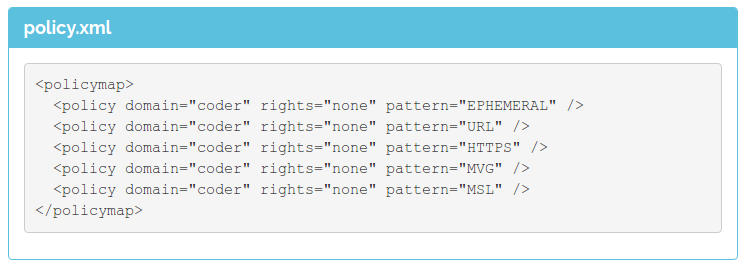

ตอนนี้ทาง ImageMagick ออกแพตช์มาแล้วเมื่อปลายเดือนเมษายนที่ผ่านมาแต่แพตช์ยังไม่สมบูรณ์ และแม้ว่าเว็บจะไม่ได้รับการอัพโหลดไฟล์ SVG หรือ MVG ก็ยังมีความเสี่ยงที่แฮกเกอร์จะแปลงนามสกุลไฟล์เป็นสกุลอื่นที่เว็บรองรับ ตอนนี้คำแนะนำคือให้ตรวจสอบ magic byte ว่าเป็นฟอร์แมตที่ถูกต้อง และแก้ไฟล์ policy.xml ของ ImageMagick ปิดการทำงานบางส่วน

ที่มา - OpenWall, ImageTragick

Comments

ขอบคุณครับ

ฺีBug ใหญ่ด้วย ซึ่งฝั่ง Ubuntu มีโปรแกรมนี้ด้วยครับ

ส่งคำ ?

php_imagic โดนด้วยไหนเนี่ย