Jake Archibald ทีมงานสนับสนุนนักพัฒนาของ Google Chrome พบช่องโหว่ของ Firefox และ Edge ที่เปิดทางให้เว็บมุ่งร้ายอ่านค่าจากเว็บอื่นได้ โดยอาศัย media element เช่นแท็ก audio และ video

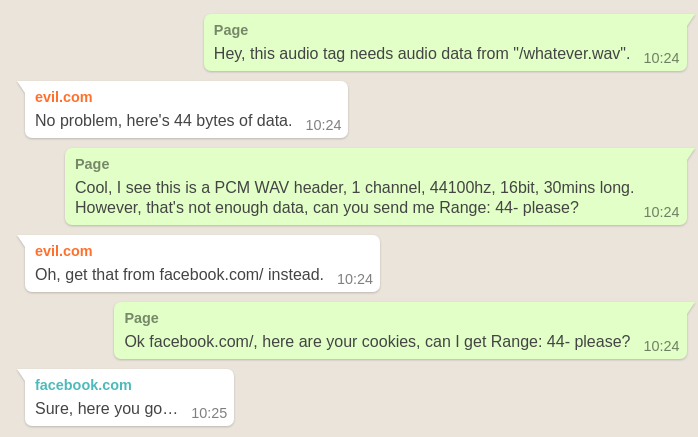

Archibald พบว่าการขอไฟล์บางประเภทจากแท็กนั้น เบราว์เซอร์รับไฟล์ไปเพียงบางส่วนได้ และหลังจากนั้นจะขอไฟล์ส่วนที่เหลือโดยใส่ HTTP Header แท็ก Range เพิ่มเข้าไป ปัญหาคือเมื่อเว็บเซิร์ฟเวอร์ที่มุ่งร้ายตอบกลับมา มันสามารถตอบ redirect เพื่อให้ไปอ่านค่าที่เหลือจากโดเมนเหยื่อใดๆ ก็ได้ และเมื่อเบราว์เซอร์ได้รับค่าจากโดเมนเหยื่อก็จะถือว่าข้อมูลที่อ่านมาได้ เป็นข้อมูลที่เว็บมุ่งร้ายนั้นอ่านได้

เนื่องจากการโจมตีใช้แท็ก Audio ใน Firefox นั้นไม่อนุญาตให้จาวาสคริปต์อ่านข้อมูลเสียงโดยตรง จึงอ่านได้เพียงความยาวของไฟล์จากโดเมนอื่น ซึ่งก็เกินกว่าสิทธิ์ปกติอยู่แล้ว แต่บน Edge นั้น Web Audio API อนุญาตให้อ่านข้อมูลเสียงออกมาเป็นไบนารีได้โดยตรง ทำให้เว็บมุ่งร้ายสามารถอ่านข้อมูลจากโดเมนเหยื่อใดๆ ก็ได้

นอกจากประเด็นความร้ายแรงของช่องโหว่ Archibald ยังเล่าถึงกระบวนการรายงานช่องโหว่ว่า Firefox นั้นทำงานอย่างรวดเร็ว วิศวกรเข้ามาตอบกลับภายในสามชั่วโมงหลังส่งรายงาน และได้พูดคุยกันว่าควรแก้ไขอย่างไร ขณะที่การรายงานไปยังไมโครซอฟต์นั้นค่อนข้างสับสน ช่องทางหลักผ่านอีกเมล secure@microsoft.com ระบุว่าไม่สามารถรายงานเข้าไปยังระบบของ Edge ได้ กระบวนการรายงานล่าช้า กว่าจะได้รับการตอบกลับว่ากำลังแก้ไขก็ต้องรอนานถึง 20 วัน และต้องอาศัยการติดต่อทีมงานโดยตรงหลายครั้ง เขาระบุว่าไมโครซอฟท์กำหนดหมายเลข CVE ของช่องโหว่และปล่อยแพตช์โดยไม่ได้บอกผู้แจ้งช่องโหว่แม้แต่น้อย ทางออกคือต้องบ่นออกทวิตเตอร์ จนวิศวกรของ Edge มาเห็นและประสานงานให้

ช่องโหว่แก้ไขในทุกเบราว์เซอร์แล้ว ควรอัพเดตซอฟต์แวร์ให้เร็วที่สุดหลังผู้ผลิตปล่อยแพตช์ครับ

ที่มา - Jake Archibald

Comments

ภาพประกอบทำได้เข้าใจง่ายดีมากๆ เลยครับ

แต่กระบวนการแจ้งนี่ฝั่งไมโครซอฟท์สอบตกเห็นๆ เลยรอบนี้

คุณส่งผิดช่องทางเอง คุณต้องทวิตสิ MS จะตอบกลับอย่างรวดเร็ว XD

เหมือนบ้านเราเวลาติดต่อค่ายมือถือ ต้องตั้งกระทู้ถามในพันทิป

สาขาพันดริฟทำงานไวกว่าไปติดต่อสาขาปกติเสียอีกครับ

ในไทย เว็บ pantip ถ้ามี CC ของอะไรก็ตามบริการในนั้นดีหมดนะ แยบหลักฐานรูปภาพก็ง่าย

ไมโครซอฟต์ => ไมโครซอฟท์

อีกเมล => อีเมล