จากนโยบายของไมโครซอฟท์ที่ต้องการปิด Macro ของ Office เป็นค่าดีฟอลต์ ด้วยเหตุผลเรื่องความปลอดภัย (แม้ปิดๆ เปิดๆ อยู่ช่วงหนึ่ง) ส่งผลให้บรรดาแฮ็กเกอร์ต้องปรับตัว เปลี่ยนวิธีโจมตีจาก Macro ไปเป็นวิธีอื่นด้วยเช่นกัน

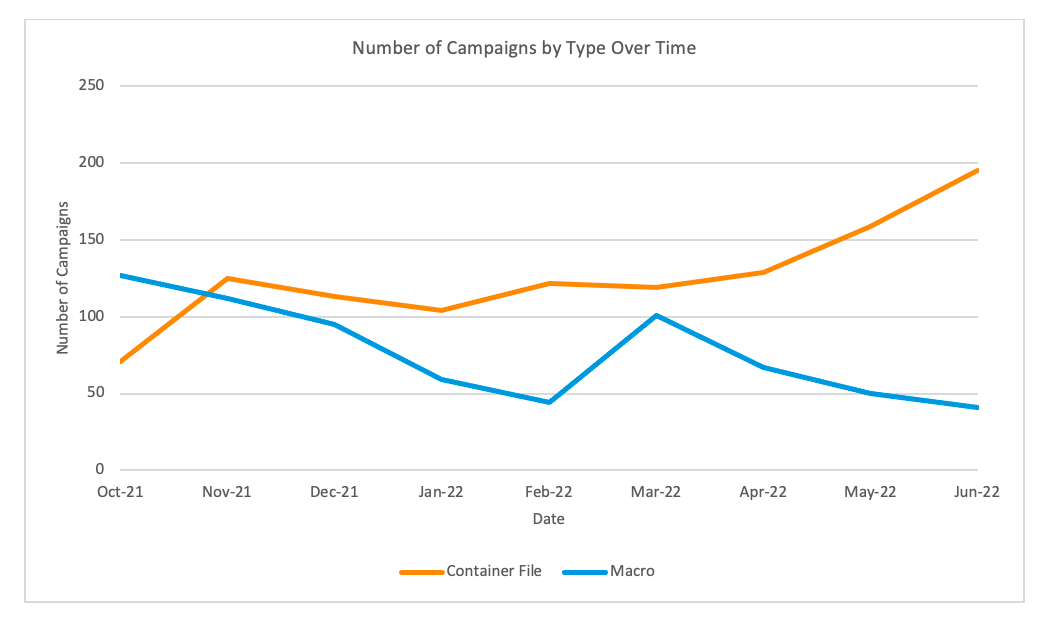

บริษัทความปลอดภัย Proofpoint เก็บสถิติการโจมตีของแฮ็กเกอร์ นับตั้งแต่เดือนตุลาคม 2021 ถึงเดือนกุมภาพันธ์ 2022 พบว่าปริมาณการโจมตีผ่าน Macro โดยตรง (ทั้งแบบ VBA ที่ใช้กับ Office ได้หมด และ XL4 ที่ใช้เฉพาะกับ Excel) ลดลงถึง 66%

ก่อนหน้านี้ แฮ็กเกอร์นิยมใช้วิธี social engineering หลอกให้เป้าหมายคลิกไฟล์เอกสาร Office ที่มี Macro ประสงค์ร้ายฝังอยู่ แต่เมื่อไมโครซอฟท์ปรับเปลี่ยนนโยบาย ก็พบว่าแฮ็กเกอร์เริ่มเปลี่ยนไปใช้ไฟล์แนบนามสกุลอื่น เช่น ISO, RAR, LNK (ไฟล์ Windows Shortcut) เพื่อหุ้มไฟล์เอกสารที่มี Macro ไว้อีกชั้น

เหตุผลเป็นเพราะนโยบายของไมโครซอฟท์คือปิดการรัน Macro ของไฟล์เอกสารที่ดาวน์โหลดจากเว็บ (Mark of the Web - MOTW) ทำให้แฮ็กเกอร์ใช้ช่องโหว่ที่ว่า หากเป็นไฟล์ประเภทบีบอัด (เช่น ZIP, RAR, ISO, IMG) เมื่อดาวน์โหลดไฟล์เหล่านี้มาที่เครื่อง จะมีสถานะ MOTW เสมอ แต่ไฟล์ที่อยู่ข้างใน (เช่น Excel ที่มี Macro ประสงค์ร้าย หรืออาจเป็นไฟล์ DLL โดยตรง) แตกไฟล์ออกมาแล้วไม่มีสถานะ MOTW ด้วย ทำให้ยังสามารถรันใน Excel ได้อยู่

หน้าจอของ Microsoft Office ที่บล็อคการทำงานของ Macro

ที่มา - Proofpoint via Threatpost

Comments

เมื่อ Microsoft สู้ แต่โดนแฮคเกอร์สู้กลับ

สงสัยต่อไปจะต้องใช้วิธี allowlist/whitelist แทน (ซึ่งจริงๆ มันควรจะเป็นแบบนั้นตั้งแต่แรกนะ)

ปัจจุบันก็มีอยู่นะครับ แต่สำหรับ end user จริงๆ นี่ก็ใช้ยากอยู่ครับสำหรับ

ความยั่งยืนจริงๆ คือต่อให้มันทำงานสำเร็จ ก็ทำอะไรเราไม่ได้

เช่นโดนโปรแกรมรีโมท แต่ Firewall ก็กันไว้แล้ว เพราะยังไม่ได้ Allow