เราคงได้ยินข่าวรถยนต์จากค่าย GM (General Motors) ถูกแฮกกันมาบ้างนะครับ แต่อาจไม่คิดว่าจะเป็นเรื่องใหญ่โตขนาดนี้ เนื่องจากบ้านเราไม่ค่อยนิยมรถยนต์จากค่ายนี้สักเท่าไร อีกทั้งบริการที่มีปัญหาช่องโหว่ก็ไม่มีใช้ในประเทศไทย

แต่เอาเข้าจริงแล้วเป็นเรื่องใหญ่มาก กระทบคนเยอะมาก อีกทั้งยังไม่เคยพบเจอว่ามีการแฮกรถยนต์ได้ด้วย

กรณีศึกษาการแฮ็กรถค่าย Chrysler

หมายเหตุ: Jeep เป็นรถยนต์จากค่าย Fiat Chrysler Automobiles ไม่เกี่ยวข้องกับ GM แต่รถยนต์ของทั้งสองค่ายกลับมีช่องโหว่คล้ายกัน ผู้เขียนจึงนำมาอ้างอิงเพื่อเปรียบเทียบกันในบทความนี้

เมื่อเดือนกรกฎาคม 2015 ที่ผ่านมา นักวิจัยด้านความปลอดภัยสองคนคือ Charlie Miller และ Chris Valasek เชิญนักเขียนจาก WIRED ชื่อ Andy Greenberg ไปดูการสาธิตการแฮกรถ Jeep Cherokee ปี 2014

รูปแบบการสาธิตคือให้ Greenberg ขับรถวิ่งไปบนถนนในเมือง St. Louis ซึ่งเขาพบว่าจู่ๆ แอร์ก็เร่งไประดับเย็นสุด, วิทยุเปลี่ยนสถานีเองและเร่งเสียงสุด โดยเขาได้พยายามเบาเสียงวิทยุลงแต่ไม่เป็นผล นอกจากนี้ใบปัดน้ำฝนยังเริ่มทำงานเองและฉีดน้ำล้างกระจกออกมาด้วย

หลังจากนั้น Miller และ Valasek ที่อยู่ห่างออกไป 10 ไมล์ได้โทรเข้ามาที่รถ และบอกให้ขับขึ้นไฮเวย์ รวมถึงบอกว่า “ไม่ว่าอะไรจะเกิดขึ้น อย่าตกใจ” หลังจากขับรถต่อไปอีกไม่นาน พวกเขาก็ตัดการทำงานของระบบเกียร์ เหตุการณ์ตอนนั้นเหมือนรถยนต์เข้าเกียร์ว่างไว้ มีแต่รอบเครื่องที่วิ่งแต่รถไม่วิ่ง รถเริ่มไหลช้าลง รถข้างหลังเริ่มสะสมและบีบแตรด่า จังหวะนั้น Valasek ก็พูดมาทางโทรศัพท์ว่า “คุณงานเข้าแล้ว!” และเขาก็หยุดการแฮกและทำให้รถวิ่งต่อไปได้

ในครานั้น Chrysler ต้องเรียกคืนรถยนต์ทั้งหมด 1.4 ล้านคัน เพื่อนำมาแก้บั๊กนี้ และยังสามารถออกเฟิร์มแวร์ให้ผู้ใช้รถดาวน์โหลดไปอัพเดตรถตัวเองผ่าน USB ได้ง่ายๆ หากแต่สถานการณ์ของฝั่ง GM กลับไม่ง่ายขนาดนั้น

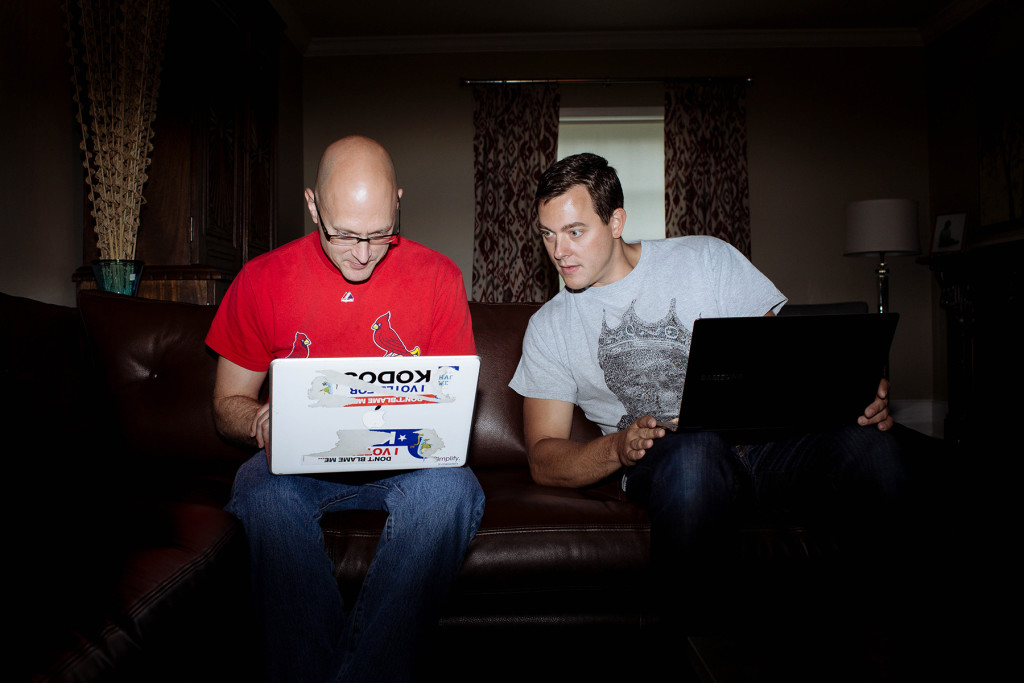

สองนักวิจัยด้านความปลอดภัย Charlie Miller (ซ้าย) และ Chris Valasek (ขวา) || ที่มาภาพ - WIRED

สองนักวิจัยด้านความปลอดภัย Charlie Miller (ซ้าย) และ Chris Valasek (ขวา) || ที่มาภาพ - WIRED

Jeep Cherokee ปี 2014 || ที่มาภาพ - Car and Driver

Jeep Cherokee ปี 2014 || ที่มาภาพ - Car and Driver

รถยนต์ที่ Greenberg ลองขับ และโดนตัดการทำงานของเบรก || ที่มาภาพ - WIRED

รถยนต์ที่ Greenberg ลองขับ และโดนตัดการทำงานของเบรก || ที่มาภาพ - WIRED

วิดีโอสาธิตการแฮกรถ Jeep Cherokee จาก WIRED

รู้จัก OnStar และที่มาของการแฮก

กลับมาที่ฝั่ง GM บ้าง นักวิจัยจากมหาวิทยาลัยแคลิฟอร์เนียที่แซนดิเอโก (UCSD) และมหาวิทยาลัยวอชิงตัน (UW) ก็เจอช่องโหว่แบบนี้เช่นกัน แต่ไม่เปิดเผยต่อสาธารณชน และเลือกที่จะติดต่อกับ GM โดยตรงเพื่อช่วยแก้ไขปัญหานี้ โดยรถยนต์รุ่นที่นักวิจัยพบช่องโหว่และใช้ทดสอบคือ Chevrolet Impala ปี 2009 แต่พวกเขาบอกว่ารถยนต์จากค่าย GM ที่มีระบบ OnStar เจเนอเรชันที่ 8 จะได้รับผลกระทบทั้งหมด

จุดเริ่มต้นของการแฮกคือในรถยนต์ค่ายนี้มักจะมีบริการชื่อ OnStar ติดมาด้วย ซึ่งคงต้องเล่าถึงบริการนี้ก่อน

ที่จริง OnStar ไม่ใช่แค่ชื่อบริการ แต่เป็นถึงบริษัทในเครือ GM เลยทีเดียว

OnStar ทำหน้าที่พัฒนาระบบความปลอดภัยของรถยนต์ รวมไปถึงการอำนวยความสะดวกต่างๆ เช่นการโทรศัพท์ในรถ, ระบบนำทาง และระบบตรวจสภาพรถยนต์จากระยะไกลฯลฯ โดยให้บริการในสหรัฐอเมริกา, แคนาดา, จีน และเม็กซิโก ส่วนในลาตินอเมริกาก็มีให้บริการเช่นกัน แต่ใช้ชื่อ ChevyStar แทน บริการนี้ทำงานผ่านเครือข่าย CDMA ของ Verizon ในสหรัฐฯ และเครือข่าย Bell ในแคนาดา

WIRED รายงานว่า GM ใช้เวลาเกือบ 5 ปีในการแก้ไขช่องโหว่ดังกล่าว มีรถยนต์หลายล้านคันตกอยู่ในความเสี่ยงที่จะโดนแฮก เนื่องจากรถยนต์ของ GM ล้วนมีบริการ OnStar แทบทั้งสิ้น แฮกเกอร์สามารถทำอะไรกับรถคันไหนก็ได้ เช่น สั่งเบรกจากระยะไกล หรือแม้แต่ปิดการทำงานของเบรกก็ยังได้ อันที่จริงแฮกเกอร์สามารถทำได้ทุกอย่าง เว้นเฉพาะการสั่งบังคับพวงมาลัยเท่านั้น

แก้ไขไม่ง่าย ต้องหาวิธีอัพเดตรถยนต์แบบ OTA

อย่างไรก็ตาม การใช้เวลาถึง 5 ปีในการแก้ปัญหาก็ไม่ถือว่า GM นั้นไม่สนใจที่จะแก้สักทีเดียว เนื่องจาก 5 ปีที่แล้วยังไม่มีผู้ผลิตรถยนต์เจ้าไหนที่จะสนใจการติดตั้งระบบอัพเดตซอฟต์แวร์มาในรถยนต์ของตน (อันที่จริงผมก็นึกไม่ออกว่าขนาดรถยนต์ในปัจจุบันมีเจ้าไหนที่มีระบบอัพเดตตัวเองบ้าง นอกจาก Tesla)

ในขณะที่โลกไอทีมีระบบอัพเดตซอฟต์แวร์มาเป็นสิบๆ ปีแล้ว ในความคิดคนทั่วไปก็ยังไม่คิดว่าการนำ Toyota Altis ไปเข้าศูนย์เพื่ออัพเดตนั้นจะเป็นไปได้อย่างไรนะครับ

GM บอกว่า แม้รถยนต์และระบบ OnStar จะไม่ได้ออกแบบมาให้รองรับการอัพเดตซอฟต์แวร์ แต่สุดท้ายวิศวกรของบริษัทก็สามารถหาวิธีส่งอัพเดตแบบ OTA (Over-The-Air) ให้กับรถยนต์ทุกคันได้ โดยเริ่มส่งอัพเดตอย่างเงียบๆ ไปหารถยนต์ที่ได้รับผลกระทบตั้งแต่เดือนพฤศจิกายนปี 2014 ไปจนถึงต้นปี 2015 ซึ่งรถที่ได้รับผลกระทบคือรถที่มีระบบ OnStar เจเนอเรชันที่ 8

การที่ GM สามารถส่งอัพเดตแบบ OTA ไปยังรถทุกคันสำเร็จได้สร้างความประหลาดใจให้กับนักวิจัยจาก UCSD และ UW เป็นอย่างมาก เพราะพวกเขาคิดว่าการแก้ไขจะต้องให้รถแต่ละคันเข้ามารับการบริการที่ศูนย์เท่านั้น และนั่นอาจจะเป็นการเรียกคืน (recall) ครั้งใหญ่ที่สุดครั้งหนึ่งในประวัติศาสตร์รถยนต์เลยทีเดียว

ผู้เชี่ยวชาญด้านความปลอดภัยของ GM Jeff Massimilla บอก WIRED ว่าการจะอัพเดตระบบ OnStar อายุ 5 ปีผ่านเครือข่ายโทรศัพท์นั้นเป็นเรื่องไม่ง่ายเลย โดยวิศวกรได้ใช้เทคนิคการ “แฮก” อย่างชาญฉลาด เขากล่าวว่า “เราได้พบหนทางที่จะส่งอัพเดตแบบไร้สายให้กับระบบที่ไม่ได้ออกแบบมาให้ทำอย่างนั้น” อย่างไรก็ตาม เขาปฏิเสธที่จะให้รายละเอียดมากกว่านี้ กล่าวคือวิศวกรทำการแฮกระบบตัวเองเพื่อไม่ให้ผู้ประสงค์ร้ายมาแฮกได้อีก

ขั้นตอนการแฮกนั้นแสนง่าย

วิธีการแฮกรถนั้นง่ายมาก ผู้โจมตีเพียงแค่โทรศัพท์เข้าไปยังรถเป้าหมาย โดยที่โทรศัพท์ของผู้ขับขี่ต้องเชื่อมต่ออยู่กับระบบ OnStar ในรถยนต์ ระบบ OnStar นั้นทำงานคล้ายกับการต่ออินเทอร์เน็ตในยุคโมเด็ม 56k คือการใช้ “เสียง” เป็นตัวเชื่อมต่อ โดยใครก็ตามที่เชื่อมต่อเข้ามา ต้องเปิดเสียงที่ถูกต้องแล้วจะเชื่อมต่อได้ทันที

นักวิจัยจาก UW จึงทำวิศวกรรมย้อนกลับ (reverse engineer) สร้างไฟล์เสียง MP3 ขึ้นมา พอเชื่อมต่อเข้าไปที่รถยนต์เป้าหมายก็เล่นเสียงนี้ ช่องโหว่นี้ทำให้เกิด buffer overflow ขึ้นในระบบ ส่งผลให้เข้าควบคุมรถได้ในที่สุด นักวิจัยบอกว่า “มันเหมือนกับการเปิดเพลงให้รถฟัง ก็สามารถเข้าควบคุมได้แล้ว”

ระหว่างการแฮก || ที่มาภาพ - WIRED

ระหว่างการแฮก || ที่มาภาพ - WIRED

นอกจาก WIRED ที่ได้รับเชิญไปดูการสาธิตการแฮกรถ Jeep ฝั่ง GM ก็มีพิธีกรจากรายการ 60 Minutes รายการทีวีชื่อดังของสถานี CBS ไปลองนั่งรถที่โดนแฮกด้วย โดยนักวิจัยจาก UW เป็นผู้ทำการแฮก และใช้รถ Chevrolet Impala ในการสาธิต

Chevrolet Impala ปี 2009 || ที่มาภาพ - ZombieDrive

Chevrolet Impala ปี 2009 || ที่มาภาพ - ZombieDrive

คลิปวิดีโอรายการ 60 Minutes ที่พิธีกรไปลองนั่งรถที่โดนแฮก

เส้นทางการเดินทางของ GM ในการแก้ไข ล้มเหลวแล้วล้มเหลวอีก

GM นั้นไม่ได้นิ่งเฉยต่อปัญหานี้แต่อย่างใด ตลอดเกือบ 5 ปีที่ผ่านมา พวกเขาได้พยายามจะแก้บั๊กและปิดช่องโหว่นี้มาตลอด ใช้เทคนิคมากมาย แต่ก็ล้มเหลวหลายครั้ง

ในตอนแรกที่ยังหาวิธีส่งอัพเดตแบบ OTA ไม่ได้นั้น วิศวกรจึงหันไปแก้ปัญหาที่เครือข่าย Verizon แทน โดยในปี 2011 พวกเขาได้ขอให้ Verizon ช่วยบล็อคการเชื่อมต่อจากเซิร์ฟเวอร์ใดๆ ก็ตามที่ไม่ใช่เซิร์ฟเวอร์ของ GM แต่หลังจากนั้นไม่นานพวกเขาก็พบช่องโหว่ในซอฟต์แวร์นี้อีก คือทุกๆ 10-12 ครั้งที่ผู้ใช้ติดเครื่องรถ ระบบ OnStar ก็จะกลับไปเชื่อมต่อกับเซิร์ฟเวอร์อื่นที่ไม่ใช่ของ GM อีกเหมือนเดิม

หลังจากการพยายามปิดช่องโหว่ครั้งแรกที่ไม่ได้ผล พวกเขาก็ลองแก้ไขการบล็อคบนเครือข่ายอีกครั้ง แต่รอบสองนี้ก็ยังล้มเหลวอีก นักวิจัยกล่าวว่าพวกเขาก็ไม่รู้เหมือนกันว่าทำไมมันไม่ได้ผล สุดท้ายก็เปลี่ยนวิธีปิดช่องโหว่จนพวกเขาสามารถหาทางส่งอัพเดต OTA ได้ในสิ้นปี 2014

หากเจอช่องโหว่ ควรเปิดเผยต่อสาธารณชนหรือปิดไว้เป็นความลับ?

เรื่องนี้ได้ชูประเด็นอีกด้านขึ้นมาด้วย นั่นคือหากนักวิจัยพบช่องโหว่ที่ร้ายแรงขนาดนี้ พวกเขาควรเปิดเผยต่อสาธารณชนหรือไม่

ศาสตราจารย์จาก UCSD ออกมาบอกว่าการเปิดเผยบั๊กแบบที่ Miller และ Valasek ทำอาจส่งผลเสียมากกว่าผลดี เนื่องจากการแก้ไขอาจใช้เวลานาน และแฮกเกอร์ก็มีโอกาสที่จะทำตามช่องโหว่นี้และทำการโจมตีจริงๆ แม้ว่าจะไม่เปิดเผยส่วนสำคัญของช่องโหว่ก็ตาม โดยเฉพาะในวงการรถยนต์นั้นไม่เคยพบว่ามีการแฮกลักษณะนี้มาก่อน ทำให้วงการปรับตัวไม่ทัน อีกทั้งยังกระทบคนในวงกว้างมาก เขาปิดท้ายว่าหากเขาเป็นผู้ค้นพบช่องโหว่ลักษณะนี้ เขาจะไม่เปิดเผยมัน

ที่มา

Comments

บล็อก => บล็อค

ขอบคุณครับ

Pitawat's Blog :: บล็อกผมเองครับ

รู้สึกสุดยอดมากๆ เลยครับ

ขนาดผู้ใช้ธรรมดาอย่างผมยังรู้สึกสนใจเลยครับ เขาติดต่อกับรถยังไงเพื่อทำ OTA

(มโนเอาว่า ดีลกับ Operator ให้ปล่อยอัพเดตผ่านโครงข่าย 3G/4G โดยผู้ไม่ต้องเสียค่าดาต้า)

คนขี้ลืม | คนบ้าเกม | คนเหงาๆ

ผมคิดว่า hack ระบบตัวเองแล้วอัพโหลด firmware ใหม่เข้าไป

^

^

that's just my two cents.

ก็นั่นแหละครับ แต่มันก็ไม่ง่ายนะครับ

อัพเดทระบบที่ไม่ได้สร้างมาเพื่อให้อัพเดทใดๆ ไอ้คนที่ทำจนได้นี้ผมว่าต้องเขาต้องคิดกันจนหัวจะระเบิดแน่นอน เทพ

Programmer เทพมากครับ

โหดโคตรๆ

แต่อ่านแล้วมันส์มาก

ชาบูคนที่แก้ระบบได้

OTA ระบบที่ไม่รองรับ OTA โอ้โหหหหห

ระบบดีเกินไปเปล่าหว่า ควบคุมได้เกือบทุกอย่างของรถเลย ฮ่าๆ ระบบน่าจะทำ tunnel กลับบริษัทจะได้ปลอดภัยเพิ่มนิดๆ

คนหาบั๊กเจอก็เทพ คนแก้ก็เทพ ปัญหาคือในระหว่าง 5 ปีที่พยายามแก้เนี่ย มันจะไม่มีเทพคนอื่นเจอบักนี้เลยเหรอ แก้กันนานเกิ๊น

ถ้าผมเป็นเจ้าของรถคันนึงที่มีบั๊กนะ มาอ่านข่าวนี้ผมคงขนลุกซู่ นี่ตูรอดมาได้ยังไงตั้ง 5 ปีฟระ?

เทคโนโลยีไม่ผิด คนใช้มันในทางที่ผิดนั่นแหละที่ผิด!?!

จริงๆระบบพวกนี้ บ้านเราก็เริ่มมีใช้ กับพวก GPS tracker ที่จะไปพ่วงระบบ start รถ สั่งดับเครื่องได้จากการส่ง SMS แต่คงยังสั่งระบบอื่นไม่ได้ เพราะระบบไม่เอื้อเท่าไร แต่ถ้ามีคนคิดโจมตีจริงก็น่ากลัวเช่นกัน เพราะรถบรรทุกของบ.logistic ส่วนใหญ่ติดGPS tracker กันทั้งนั้น แต่อาจจะพ่วงบริการจากคนละบ. ลองคิดดูว่าถ้าhack ที่บ.ได้แล้วส่งsms ไปตัดน้ำมันรถบรรทุกทุกคัน ที่กำลังวิ่งอยู่ จะเกิดอุบัติดเหตุหมู่กระจายทั่วประเทศได้น่ากลัวเช่นกัน

ส่วนใหญ่ tracker บนรถขนส่งไม่น่าจะตัดระบบควบคุมรถได้ครับ ถ้ามอนิเตอร์แล้วส่งไปให้บริษัทแม่โทรตามมากกว่า เพราะรถพวกนี้ขโมยยากมากอยู่แล้ว

มันมีoption กันโขมย ด้วยการตัดไฟระบบน้ำมันได้ครับ ไม่แน่ใจว่าพวกรถขนส่งจะติดตั้งoptionนี้กันไหม แต่รถส่วนตัวที่ไปติดกัน ส่วนใหญ่ก็เอาfull option กันนั่นแหละ

ถ้าตัว GPS ติดตั้งแบบ built-in มากับรถเลยก็น่ากลัวแหละครับ

แต่ถ้าเป็นแบบซื้อมาติดเฉยๆก็ไม่น่าจะมีอะไร

เตะตาตรง Ubuntu บน MBP แหะๆ เดี๋ยวนี้ติดตั้งง่ายๆ ใช้งานได้ไม่มีปัญหาแล้วเหรอ

ตอนนี้ Ubuntu ทำงานกับแมคได้เกือบสมบูรณ์แล้วครับ

จริงๆลงผ่าน VM ก็ได้มั้งครับ

ผมเคยลงผ่าน VM ก็ไม่เจอปัญหานะครับ แต่ไม่ได้ใช้อะไรซับซ้อนมาก

น่าอ่านน่ารู้ น่าติดตามมากๆ ขอบคุณครับ

ประเทศไทยเริ่มมีแล้วครับ ระบบINKANET ของ MG