รายงานช่องโหว่ของซีพียูอินเทลตั้งแต่ปี 1997 เป็นต้นมาทำให้แฮกเกอร์สามารถสร้าง rootkit ฝังตัวไว้ในเครื่องของเหยื่อที่ระดับต่ำกว่าระบบปฏิบัติการ โดยนักวิจัย Christopher Domas นำเสนอช่องโหว่นี้ในงาน Black Hat

ระดับความปลอดภัย System Management Mode (SMM) เป็นระดับลึกที่สุดของซีพียู ลึกกว่าชั้น hypervisor ที่มีไว้สำหรับสร้างเครื่องจำลอง ทาง Domas เรียกระดับนี้ว่า ring -2 (เทียบกับ hyervisor ที่มักเรียกว่า ring -1 และระดับระบบปฎิบัติการที่เรียกว่า ring 0)

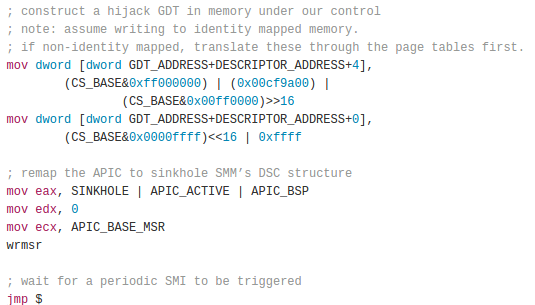

เมื่อมัลแวร์สามารถเข้าไปรันที่ระดับความปลอดภัยนี้ได้ ระบบปฏิบัติการจะไม่รู้ตัวว่ามีซอฟต์แวร์รันอยู่บนซีพียูเดียวกัน ที่ระดับความปลอดภัยนี้แฮกเกอร์สามารถเขียนไบออสและ UEFI ใหม่ ทำให้เครื่องบูตไม่ขึ้นหรืออาจจะทำให้ติดมัลแวร์ทุกครั้งหลังล้างเครื่องใหม่

Domas ระบุว่าอินเทลน่าจะรู้ช่องโหว่นี้ก่อนแล้วเพราะซีพียูรุ่นใหม่ๆ แก้ไขช่องโหว่นี้แล้ว และมีเฟิร์มแวร์ส่งไปให้กับผู้ผลิตเมนบอร์ด แต่ก็ไม่ใช่ทุกรุ่นที่จะแพตช์ได้ อย่างไรก็ดีแฮกเกอร์จะเข้าถึงช่องโหว่นี้ได้จะต้องเจาะระบบปฏิบัติการได้เสียก่อน

ที่มา - PC World

Comments

ลึกว่า -> ลึกกว่า

บล็อกส่วนตัวที่อัพเดตตามอารมณ์และความขยัน :P

ระบบปฎิบัติการ -> ระบบปฏิบัติการ

เข่ียน -> เขียน

Dream high, work hard.

อ่านแล้วยังงงว่า แล้วcpu รุ่นไหนที่มีผลบ้าง เห็นเขียนว่าcpu รุ่นใหม่ๆแก้ไขช่องโหว่นี้แล้ว?

เท่าที่ดูจาก Intel® Product Security Center > Local APIC Elevation of Privilege แล้ว

ตัวล่าสุดที่มีผลกระทบคือ 1366(Nehalem) ครับ แต่ไม่ยืนยันว่ารุ่นใหม่ๆจะมีผลกระทบหรือเปล่านะครับ

Russia is just nazi who accuse the others for being nazi.

someone once said : ผมก็ด่าของผมอยู่นะ :)

รายงานก็ไม่ได้ระบุรุ่นครับ ผมยังหารายชื่อที่ได้รับผลกระทบไม่เจอ

lewcpe.com, @wasonliw

E5 v2 ผมจะรอดไหมเนี่ย ทั้งตู้เลย

ถ้ายังไม่โดนเจาะเข้าถึง root ได้ก็ไม่มีปัญหาครับ

สุดยอดดด

อยากรู้ชื่อรุ่นที่ไม่รอดจริงๆ จะมีประกาศมั้ยนะ

ใช่ที่ก็อบ X86-64 ของ AMD มาแล้วทำรั่วเองหรือป่าวเนี่ย